Xếp hạng các hệ thống quản lý và kiểm soát truy cập tốt nhất (ACS) cho năm 2025

Với sự mở rộng phạm vi của các mối đe dọa tiềm ẩn, việc đảm bảo và duy trì an ninh tại các cơ sở - từ các cơ sở giáo dục hoặc văn phòng đến các trung tâm thương mại hoặc doanh nghiệp lớn được chú trọng nhiều hơn. Cùng với các nhân viên an ninh toàn thời gian thông thường thực hiện các chức năng này, các phương tiện kỹ thuật và hệ thống được sử dụng tích cực để cải thiện đáng kể khả năng của dịch vụ an ninh.

Giờ đây, thị trường có nhiều lựa chọn các thiết bị như vậy, cả sản xuất của Nga và nước ngoài. Diễn đàn Công nghệ Bảo mật thường xuyên được tổ chức trước đại dịch coronavirus đã quy tụ đại diện của hàng chục thương hiệu phương Tây và hàng trăm nhà sản xuất trong nước trên một trang web. Giữa muôn vàn loại sản phẩm, việc lựa chọn thiết bị tối ưu là điều khá khó khăn. Các xếp hạng được trình bày trong bài đánh giá sẽ giúp bạn điều hướng giữa các loại mô hình.

Đề xuất bài viết về Hệ thống kiểm soát truy cập sinh trắc học tốt nhất.

Nội dung

- 1 Nó là gì và tại sao bạn cần

- 2 Nguyên lý hoạt động

- 3 Các lĩnh vực sử dụng

- 4 Các loại

- 5 Thành phần ACS

- 6 Tiêu chí lựa chọn

- 7 Tôi có thể mua ở đâu

- 8 Hệ thống quản lý và kiểm soát truy cập tốt nhất

- 9 Mẹo có kinh nghiệm - cách cài đặt hệ thống kiểm soát truy cập

Nó là gì và tại sao bạn cần

Hệ thống quản lý và kiểm soát ra vào (ACS) - một tập hợp các thiết bị kỹ thuật và phần cứng và phần mềm tương thích để đảm bảo quyền truy cập vào cơ sở.

Nó nhằm hạn chế và cố định lối vào (lối ra) qua các phần được trang bị của lối đi với sự kiểm soát hoạt động của nhân viên, cũng như thời gian họ ở trong khu vực hạn chế.

Nó là một phần không thể thiếu của hệ thống an ninh tổng thể.

Chức năng chính

- Ủy quyền - các số nhận dạng được chỉ định, các đặc điểm sinh trắc học được xác định; đăng ký của họ với nhiệm vụ về khoảng thời gian và mức độ truy cập (khi nào, ở đâu, ai được phép).

- Nhận dạng - nhận dạng bằng cách đọc các dấu hiệu hoặc dấu hiệu nhận biết.

- Ủy quyền - xác minh việc tuân thủ các quyền được chỉ định.

- Xác thực - xác định độ tin cậy bằng các đặc điểm nhận dạng.

- Thực hiện - cho phép hoặc cấm dựa trên kết quả phân tích.

- Đăng ký - sửa chữa các hành động.

- Phản ứng - các biện pháp trong trường hợp cố gắng truy cập trái phép: tín hiệu cảnh báo và báo động, chặn khu vực, v.v.

Nhiệm vụ

- Thiết lập hoặc tước vũ khí theo các quy định đã thiết lập, trong các tình huống khẩn cấp - ghi và lưu trữ thông tin.

- Điều khiển trực tuyến từ xa.

- Kiểm soát truy cập theo thẩm quyền chính thức.

- Nhận dạng và kiểm soát sự di chuyển của nhân viên tại cơ sở, ngăn chặn việc tái nhập cảnh bằng cách sử dụng cùng một số nhận dạng.

- Kế toán giờ làm việc. Ấn định thời gian và ngày đến của một nhân viên tại một địa điểm cụ thể với hồ sơ về thời gian ở đó.

- Tích hợp với các yếu tố bảo mật khác - an ninh, hỏa hoạn, giám sát video.

Nguyên lý hoạt động

Dựa trên sự so sánh các đặc điểm nhận dạng khác nhau của người hoặc phương tiện với các thông số trong bộ nhớ ACS. Mọi người đều có định danh cá nhân - mã hoặc mật khẩu. Sinh trắc học cũng có thể được sử dụng - hình ảnh khuôn mặt, dấu vân tay, hình học bàn tay, động lực học chữ ký.

Các thiết bị nhập dữ liệu hoặc đọc thông tin được lắp đặt gần lối vào khu vực đóng cửa. Sau đó, vật liệu được chuyển đến bộ phận kiểm soát truy cập để phân tích và phản ứng thích hợp - mở hoặc chặn cửa, bật báo động hoặc đăng ký sự hiện diện của nhân viên ở đó.

Các lĩnh vực sử dụng

Vị trí lắp đặt ACS:

- chính quyền;

- ngân hàng và các tổ chức tài chính;

- các trung tâm thương mại;

- xí nghiệp, kho hàng, lãnh thổ đóng cửa;

- các cơ sở giáo dục;

- cơ sở văn hóa, thể thao;

- nhiều khách sạn;

- cao ốc nhà ở, chung cư;

- chỗ đậu xe.

Các loại

Theo loại hình quản lý

- Tự hành - lối đi không cần người điều khiển và báo cáo với bảng điều khiển trung tâm.

- Tập trung - quyền truy cập được cho phép bởi bảng điều khiển trung tâm.

- Universal - khả năng chuyển sang hoạt động tự động trong trường hợp có sự cố của thiết bị mạng, ngắt kết nối, sự cố của bảng điều khiển trung tâm.

Theo số lượng điểm kiểm soát

- Dung lượng nhỏ - lên đến 64.

- Dung lượng trung bình - lên đến 256.

- Dung lượng lớn - trên 256.

Theo lớp chức năng

1. Đầu tiên là chức năng hạn chế.

Hệ thống tự trị với bộ chức năng đơn giản nhất cho các đối tượng nhỏ mà không cần kết hợp các đối tượng được điều khiển thành một phức hợp duy nhất với điều khiển tập trung. Bộ hoàn chỉnh bao gồm một phần tử điều hành, đầu đọc và bộ điều khiển. Một ví dụ là khóa ngân sách với đầu đọc mang chìa khóa điện tử hoặc trình quay số mã tích hợp. Có thể kết nối nút thoát, mở công tắc lau, cảm biến hồng ngoại.

2. Thứ hai là các tính năng nâng cao.

Phức hợp không tốn kém dựa trên một số bộ điều khiển với sự gia tăng về lượng thông tin được xử lý và số lượng người dùng, cũng như bắt buộc phải sử dụng máy tính để lập trình tất cả các bộ điều khiển, thu thập và phân tích thông tin, biên soạn báo cáo và tóm tắt, đồng thời theo dõi hiệu quả tình hình tại cơ sở.

3. Cái thứ ba là hệ thống đa chức năng.

Các tổ hợp mạng đa cấp tốt nhất cho một số lượng lớn người dùng với các bộ điều khiển được kết nối trong các mạng cục bộ, được cung cấp bởi các nhà sản xuất tốt nhất. Chúng được sử dụng khi cần kiểm soát thời gian đi qua bằng cách sử dụng các mã nhận dạng điện tử phức tạp.

Theo mức độ bảo vệ chống lại truy cập trái phép

- Bình thường.

- Cao.

- Cao.

Thành phần ACS

Chặn thiết bị

Cấu trúc kỹ thuật cho hàng rào vật lý chống lại sự xâm nhập trái phép vào cơ sở.

một.Cửa cuốn - để tổ chức nhận dạng bất kỳ người nào vào cơ sở. Về mặt cấu trúc, có:

- thắt lưng;

- chiều cao đầy đủ.

2. Cửa ra vào - để đi đến một căn phòng hoặc lãnh thổ. Được trang bị bộ truyền động:

- chốt điện từ - kích hoạt khi nguồn được cấp vào hoặc tháo ra;

- khóa cơ điện - hoạt động của xung lực mở trước khi mở và đóng cửa;

- khóa điện từ - mở khi tắt nguồn;

- các cơ cấu truyền động.

3. Các cabin của cống - để chặn có xác nhận thêm về danh tính.

4. Cổng - dành cho các phương tiện tiêu chuẩn qua lại.

5. Rào cản - đối với các phương tiện giao thông tổng thể.

6. Bollards - cấu trúc tăng để chặn lối vào.

Định danh

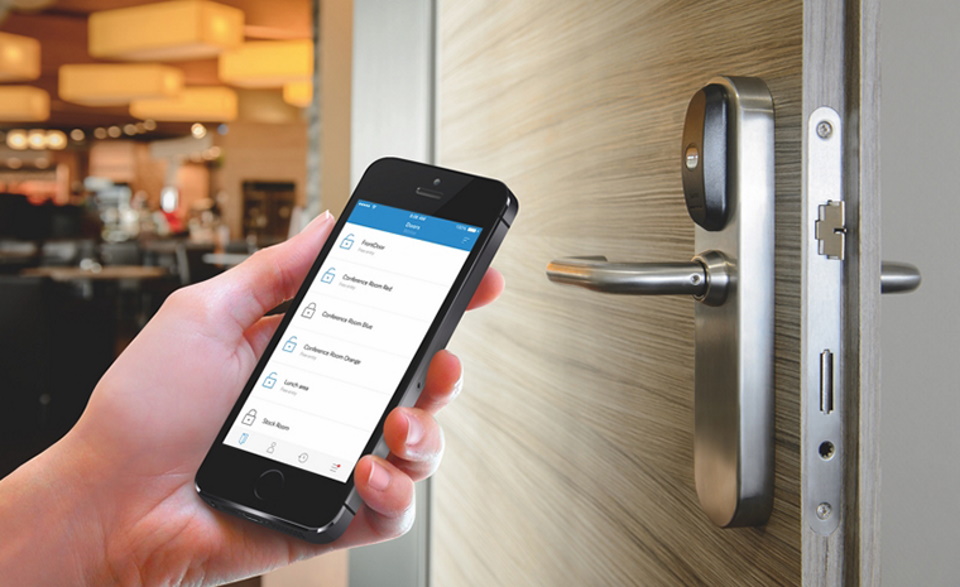

Thiết bị lưu trữ dữ liệu xác định quyền truy cập của chủ sở hữu. Chúng khác nhau trong việc sử dụng công nghệ ghi âm. Các phương thức truy cập:

- nhận dạng tần số vô tuyến (RFID) - thẻ khóa hoặc thẻ nhựa;

- nhận dạng ảo - tạo mã ngẫu nhiên bằng một ứng dụng đặc biệt trong điện thoại thông minh;

- bằng số điện thoại di động;

- mật khẩu - nhập mã PIN trên bảng điều khiển;

- nhận dạng sinh trắc học - bằng các đặc điểm riêng của con người.

Độc giả

Bộ nhận mã nhận dạng để dịch vào khối quyết định. Làm việc với các số nhận dạng nhất định, quá trình đọc được thực hiện:

- đối với thẻ từ - từ băng;

- đối với các phím Bộ nhớ cảm ứng - khi liên lạc;

- cho thẻ thông minh - từ chip tích hợp;

- GSM - theo số điện thoại;

- sinh trắc học - theo các đặc điểm cá nhân của một người, được chuyển đổi thành một chuỗi số;

- Mã PIN - một tập hợp các kết hợp nhất định;

- không tiếp xúc - sử dụng tương tác RFID tần số vô tuyến.

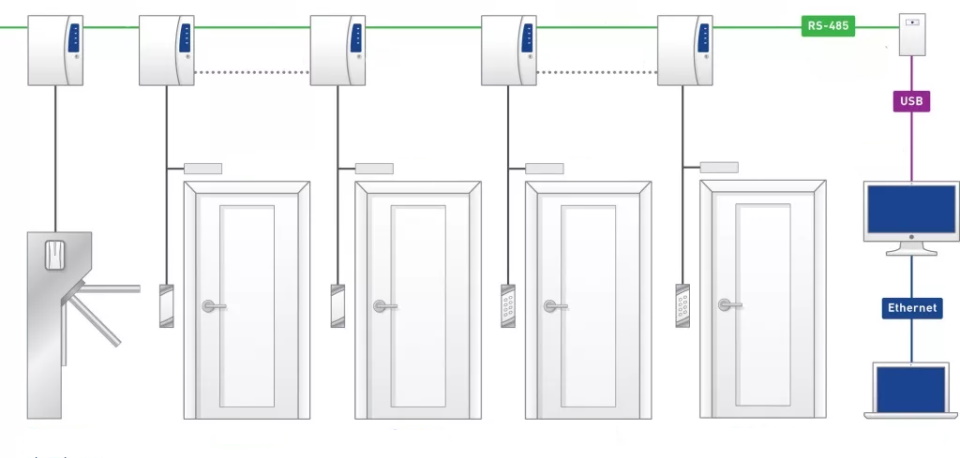

Bộ điều khiển

Một đơn vị điện tử để phân tích dữ liệu nhận được và tạo ra lệnh cho hoạt động của cơ cấu chấp hành. Theo phương pháp quản lý, có các giống:

- tự trị - làm việc độc lập và không nằm trong một hệ thống duy nhất;

- mạng - hoạt động kết hợp với các mô hình giống nhau dưới một điều khiển duy nhất.

Phần mềm

Cung cấp phát triển các thuật toán điều khiển cho tất cả các thành phần ACS. Được cài đặt trên máy tính hoặc máy chủ riêng của bảng điều khiển trung tâm, tùy thuộc vào dung lượng của gói.

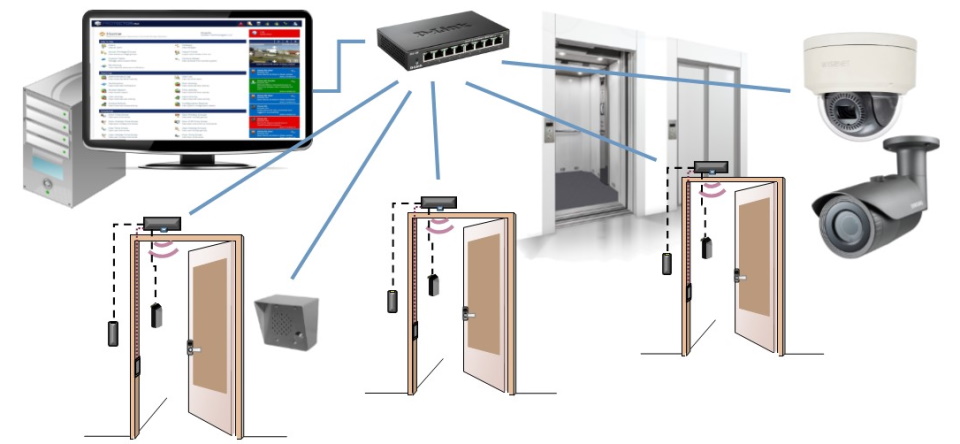

Thiết bị phụ trợ

Nếu cần, hệ thống an ninh với giám sát video, báo động cháy, cảm biến mở cửa, thang máy, máy thở, nguồn điện liên tục, v.v. được kết nối thêm.

Tiêu chí lựa chọn

Mỗi hệ thống được thiết kế với các yếu tố sau:

- Các nhiệm vụ được giao cho ACS - các thông số trong tương lai bị ảnh hưởng bởi số lượng và tính năng của chúng.

- Nhu cầu về các chức năng bổ sung và giao tiếp với các phương tiện khác - kết nối của camera giám sát video, cảm biến sinh trắc học, cửa quay, đầu đọc, mã nhận dạng.

- Loại hệ thống kiểm soát ra vào theo quy mô của đối tượng - trong một cửa hàng nhỏ, thiết bị tự quản là đủ, và khi phục vụ cho một trung tâm kinh doanh hoặc một tập đoàn, cần phải triển khai một tổ hợp mạng đa cấp.

Các chuyên gia đưa ra lời khuyên - những điều cần lưu ý để tránh những sai lầm khi lựa chọn:

- trước khi thực hiện ACS, kiểm tra đầy đủ cơ sở vật chất để xác định vị trí tối ưu của các trạm kiểm soát, nơi lối đi sẽ tự do mà không phải xếp hàng;

- làm rõ khả năng tích hợp với các yếu tố bảo mật khác;

- xác định thiết kế của các thiết bị để đảm bảo an toàn khỏi các tác động bên ngoài và khí hậu;

- tính toán việc giảm thiểu tác động đến sự ổn định của thông tin liên lạc trong ACS của bức xạ điện từ từ cáp điện đi qua vùng lân cận;

- kiểm tra hiệu suất và khả năng tương thích của phần mềm với số lượng nhân viên yêu cầu;

- cung cấp cho các tình huống với bộ điều khiển quá nhiệt trong trường hợp lưu lượng thông lượng lớn;

- lắp đặt một nguồn điện khẩn cấp;

- đặt hàng loạt thẻ đi theo hệ thống kiểm soát ra vào đã cài đặt, có tính đến những hư hỏng và mất mát có thể xảy ra.

Tôi có thể mua ở đâu

Nhiều nhà sản xuất nước ngoài và Nga cạnh tranh gay gắt với nhau trên thị trường. Dẫn đầu những người cung cấp đầy đủ các thiết bị cho việc lắp đặt ACS.

Các yếu tố quyết định là giá cả và chất lượng của phần mềm và bộ điều khiển.

Theo các truy vấn tìm kiếm của Yandex, danh sách các nhà sản xuất phổ biến bao gồm:

- Các thương hiệu của Nga - PERСo, Parsec, RusGuard, IronLogic, Era of New Technologies, ProxWave;

- các công ty nước ngoài - Hid Global, ZKTeco, Suprema, NedAp, Hikvision.

Trên trang trong cửa hàng trực tuyến, bạn có thể đặt hàng trực tuyến các mặt hàng mới và các mẫu phổ biến. Mô tả, thông số kỹ thuật, tính năng, hình ảnh, hướng dẫn kết nối có sẵn ở đó.

Việc lắp đặt ACS được thực hiện bởi các công ty chuyên môn có khả năng thực hiện một chu trình đầy đủ từ thiết kế đến bàn giao toàn bộ kiến trúc tại cơ sở. Đồng thời, các chuyên gia sẽ đưa ra những lời khuyên và khuyến nghị hữu ích - hệ thống kiểm soát ra vào là gì, thiết bị của công ty nào tốt hơn nên chọn, lựa chọn như thế nào, mua linh kiện nào tốt hơn, giá bao nhiêu.

Hệ thống quản lý và kiểm soát truy cập tốt nhất

Việc đánh giá các thành phần ACS chất lượng cao dựa trên các bài đánh giá trên các trang của nhà sản xuất. Mức độ phổ biến của các mô hình, theo người mua, được xác định bởi độ tin cậy, dễ lắp đặt và bảo trì, độ bền, tay nghề và giá cả.

Bài đánh giá trình bày thứ hạng giữa các bộ điều khiển loại mạng và độc lập tốt nhất.

TOP 4 bộ điều khiển kiểm soát truy cập độc lập tốt nhất

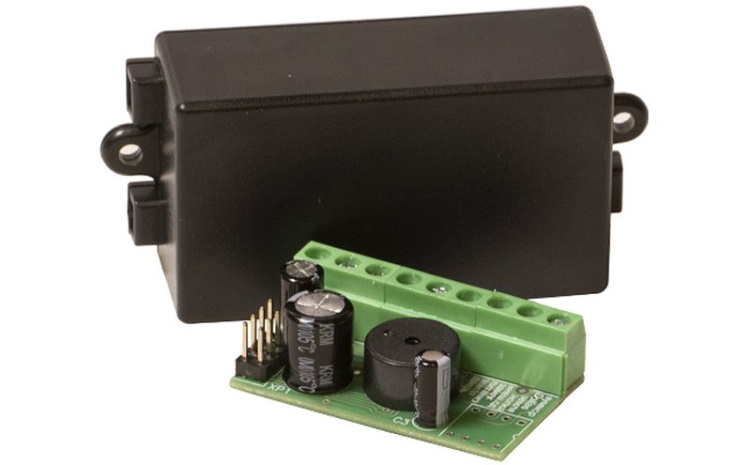

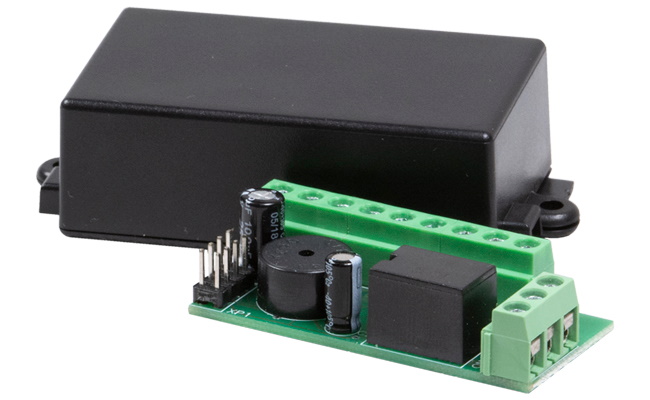

Hộp AT-K1000 UR

Thương hiệu - AccordTec (Nga).

Nước sản xuất - Nga.

Một sự phát triển nhỏ gọn của Nga để điều khiển ổ điện 12 / 24V và kiểm soát truy cập tại một điểm đi qua các cơ sở công nghiệp hoặc hành chính, lối vào tòa nhà. Có thể được lắp đặt riêng hoặc bên trong các thiết bị truyền động. Sản xuất trên bảng đặt trong hộp nhựa nhỏ gọn. Đã cài đặt chỉ báo thông tin và cảm biến vị trí cửa.

Với trình đọc iButton cung cấp chín chế độ hoạt động. Chế độ đã đặt được lưu trong bộ nhớ với chế độ tự động chuyển sang chế độ đó khi tắt nguồn và sau đó bật lại. Với đầu đọc thẻ lân cận hỗ trợ giao thức Wiegand, cung cấp bốn chế độ. Bộ sản phẩm bao gồm một jumper để lập trình thiết bị.

Giá trung bình là 960 rúp.

- hỗ trợ giao diện iButton và Wiegand26;

- loại khóa được chọn độc lập;

- mở khóa lên đến 255 giây;

- ngăn ngừa việc đưa vào sai;

- nhận dạng 1320 chìa khóa;

- sự chỉ dẫn;

- kích thước nhỏ.

- thể hiện rõ ràng đã không được xác định.

Smartec ST-SC010

Thương hiệu - Smartec (Nga).

Nước sản xuất - Nga.

Một mô hình sản xuất trong nước tự chủ để tạo ra một hệ thống kiểm soát truy cập độc lập tại các địa điểm từ xa mà không cần tổ chức thêm các kênh liên lạc với bảng điều khiển trung tâm. Nó được sử dụng cùng với một đầu đọc bên ngoài. Bảo mật được tăng lên bằng cách gắn thiết bị vào bên trong đối tượng được bảo vệ. Nó được lập trình bằng thẻ chủ hoặc điều khiển từ xa hồng ngoại. Bạn có thể xóa / thêm một thẻ hoặc toàn bộ nhóm, bao gồm cả. trong trường hợp mất mát. Người đọc có Wiegand26 / 34 và bàn phím được hỗ trợ.

Được bán với giá 1365 rúp.

- nhận dạng lên đến 500 người dùng;

- thời gian vận hành rơ le có thể lập trình;

- làm việc ở chế độ xung hoặc kích hoạt;

- khả năng đăng ký nhóm;

- chặn truy cập;

- với chức năng sao chép các phím để chuyển sang bộ điều khiển khác;

- tích hợp âm thanh báo động;

- Chỉ báo LED.

- không được phát hiện.

Alice K-1 relay

Thương hiệu - "Alice" (Nga).

Nước sản xuất - Nga.

Phát triển toàn cầu do Nga sản xuất để kiểm soát các thiết bị truyền động truy cập. Được lắp đặt riêng biệt và trong lâu đài. Bạn có thể sắp xếp lại chip bộ nhớ. Được thiết kế cho 1216 phím. Nó thường được sử dụng để tiếp cận các cơ sở văn phòng, công nghiệp hoặc nhà kho, cũng như lối vào các tòa nhà dân cư.

Có thể được tìm thấy với giá 580 rúp.

- sự nhỏ gọn;

- lựa chọn độc lập của lâu đài;

- thời gian chuyển đổi của ổ điện có nguồn lên đến 255 giây;

- chỉ báo âm thanh và ánh sáng;

- ngăn ngừa việc đưa vào sai;

- giá thấp.

- không được phát hiện.

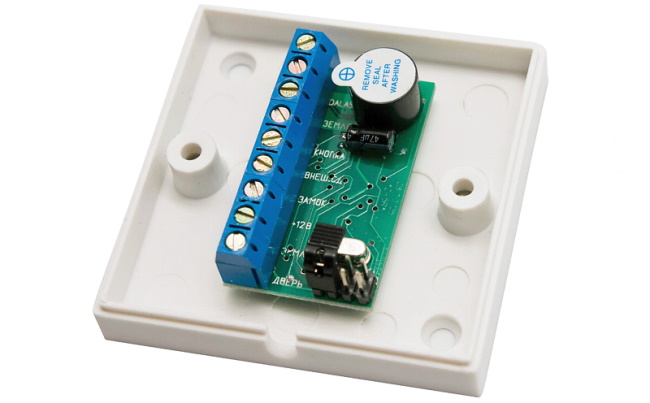

Z-5R (mod. Relay Wiegand)

Thương hiệu - IronLogic (Nga).

Nước sản xuất - Nga.

Mô hình thu nhỏ với đầu ra rơ le điện để điều khiển khóa, nút mở, đầu đọc thẻ hoặc công tắc tơ, điều khiển bên ngoài còi hoặc đèn LED đầu đọc, cảm biến vị trí cửa. Thích hợp để lắp đặt trong lâu đài hoặc riêng biệt.

Chế độ hoạt động:

- Bình thường - việc sử dụng các phím thông thường hoặc khóa;

- Chặn - sử dụng khóa chặn;

- Rơ le - hoạt động khi chìa khóa ở trong vùng đầu đọc, tắt trong trường hợp vắng mặt;

- Chấp nhận - nhập tất cả các khóa vào bộ nhớ và tạo cơ sở dữ liệu;

- Kích hoạt - bật / tắt khóa bằng cách chạm vào phím.

Phạm vi giá là từ 767 đến 860 rúp.

- sự lựa chọn độc lập của khóa;

- cài đặt và kết nối đơn giản;

- lập trình thông qua máy tính;

- ngăn ngừa việc đưa vào sai;

- sự nhỏ gọn;

- giá trị tuyệt vời của tiền.

- không xác định.

Video đánh giá bộ điều khiển:

bảng so sánh

| Hộp AT-K1000 UR | Smartec ST-SC010 | Alice K-1 relay | Z-5R (mod. Relay Wiegand) | |

|---|---|---|---|---|

| Số lượng chìa khóa | 1320 | 500 | 1216 | 1364 |

| Giao diện với người đọc | iButton, Wiegand 26 | Wiegand 26, 34 | iButtonTM, Wiegand 26, 34, 37, 40, 42 | DallasTM (iButton), Wiegand 26, 34, 37, 40, 42 |

| Giờ mở cửa | 0-255 | 1-99 | 1-255 | 0-220 |

| Điện áp cung cấp, V | 12 | 12 | 10-14 | 9-24 |

| Chuyển mạch hiện tại, A | 4 | 2 | 4.5 | 3 |

| Kích thước, cm | 6,5x3,8x2,2 | 6,5x5,4x1,9 | 5,5x2,55x1,6 | 6,5x6,5x2,0 |

| Trọng lượng, g | 16 | 40 | 20 | 53 |

| Bảo hành, tháng | 12 | 12 | 12 | 12 |

TOP 5 bộ điều khiển mạng tốt nhất ACS

PW-400 v.2

Thương hiệu - ProxWay (Nga).

Nước sản xuất - Nga.

Một mô hình phổ quát để kiểm soát và quản lý việc tiếp cận các cơ sở công nghiệp và dân cư, có tính đến các sự kiện và thời gian đi qua. Nó được sử dụng như một phần tử của hệ thống kiểm soát ra vào chung của một văn phòng nhỏ hoặc một trạm kiểm soát của một doanh nghiệp lớn.Cho phép bạn tổ chức lối đi đến một đối tượng có quyền kiểm soát ra vào hoặc đến hai đối tượng khác nhau, cũng như báo động chống trộm.

Khả năng nhận dạng lên đến 32 nghìn phím. Bộ nhớ lưu trữ tới 47 nghìn sự kiện, 250 múi giờ và lịch trình hàng tuần. Nó được sản xuất dưới dạng bo mạch không có hộp đựng cho thiết bị nhúng khi hoạt động ở nhiệt độ thấp đến -40⁰С.

Nhà sản xuất cung cấp với giá 13.700 rúp.

- bộ nhớ lớn không bay hơi;

- hai cổng Wiegand;

- với chức năng "chống kép";

- đầu vào tiếp xúc cửa;

- bảo trì đơn giản;

- đồng hồ thời gian thực.

- không được phát hiện.

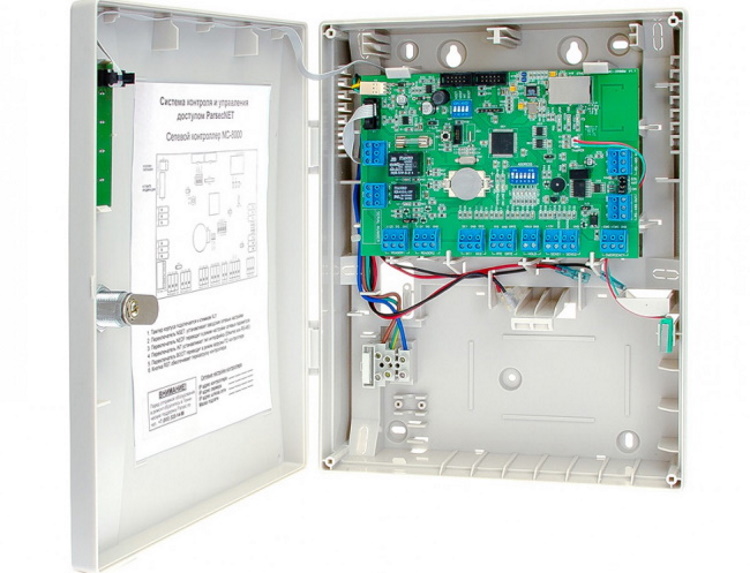

NC-8000

Thương hiệu - Parsec (Nga).

Nước sản xuất - Nga.

Mô hình cơ bản để sử dụng trong ParsecNET khi trang bị một điểm truy cập và một tín hiệu bảo vệ liên quan. Kiểm soát bất kỳ thiết bị điều hành nào để hạn chế lối đi (cửa quay, khóa) và hoạt động báo động.

Cơ sở dữ liệu lưu trữ thông tin về tám nghìn khóa. Bộ nhớ chứa 16 nghìn sự kiện, cấu hình thời gian (64) và ngày lễ (32). Giao tiếp với máy tính qua kênh Ethernet hoặc Rs-485.

Hoạt động của thiết bị, khóa điện và các thiết bị khác được cung cấp bởi nguồn điện tích hợp. Nó có trong một hộp nhựa bền với không gian cho một pin dự phòng.

Đang được bán với giá 22.250 rúp.

- số lượng lớn bộ nhớ;

- phát tín hiệu trong trường hợp không có chuyển động tại cơ sở trước sự chứng kiến của mọi người ở đó;

- chức năng của một cánh cửa mở cho đến khi người dùng thoát ra với các đặc quyền của "chủ sở hữu";

- đếm số người tại cơ sở;

- cấp mã định danh có thời hạn;

- thiết lập số lượng truy cập được phép;

- phục hồi trong trường hợp mất điện;

- lập kế hoạch;

- hai thẻ truy cập.

- vắng mặt rõ ràng.

Video hướng dẫn kết nối NC-8000 với đường RS-485:

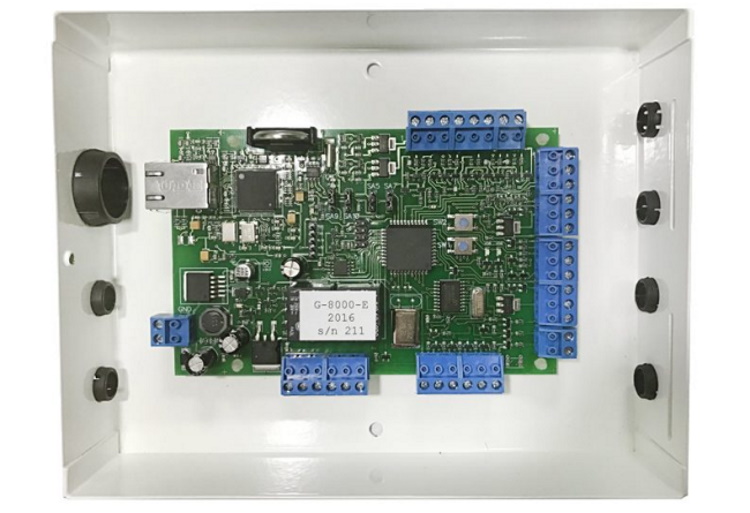

Cổng-8000

Brand - Gate (Nga).

Nước sản xuất - Nga.

Một mô hình cơ bản phổ biến để sử dụng làm yếu tố chính của hệ thống Gate CUD khi kiểm soát quyền truy cập vào các cơ sở công nghiệp hoặc khu dân cư, cũng như tính toán thời gian diễn ra các sự kiện và lối đi đến văn phòng. Nó được sử dụng khi trang bị các điểm truy cập - một mặt hai mặt hoặc hai mặt đơn. Hỗ trợ được cung cấp cho tất cả các đầu đọc thông thường với sự điều khiển của các bộ truyền động khác nhau. Các đầu vào bổ sung cho phép bạn kết nối các cảm biến cháy và an ninh.

Bộ nhớ không thay đổi có thể lưu trữ 16.000 khóa, 8.000 sự kiện và 7 lịch trình. Việc điều chỉnh và lập trình sơ cấp được thực hiện bằng máy tính hoặc tự động với khả năng thêm / bớt phím, thay đổi thời gian hoạt động của rơle. Kết hợp thành một dòng qua giao diện RS-422 (RS-485) ở chế độ mạng lên đến 254 bộ điều khiển để kết nối với máy tính điều khiển.

Giá trung bình là 4,780 rúp.

- số lượng lớn bộ nhớ;

- hỗ trợ cho người đọc thông thường;

- khả năng vận hành mạng hoặc tự trị;

- đưa tối đa 254 thiết bị vào mạng;

- kiểm soát suốt ngày đêm của hai khu vực an ninh;

- trong chế độ FreeLogic, kiểm soát theo các sự kiện mà bộ điều khiển sửa chữa;

- phần mềm đơn giản;

- giá cả chấp nhận được.

- nguồn điện bị thiếu.

Thông tin cơ bản về cổng:

Z-5R Net

Thương hiệu - IronLogic (Nga).

Nước sản xuất - Nga.

Mô hình nhỏ gọn cho các hệ thống CUD độc lập hoặc nối mạng, bao gồm cả trong khách sạn hoặc doanh nghiệp.Điều khiển khóa bằng ổ điện cơ và điện từ. Cửa quay yêu cầu hai trong số các thiết bị này hoặc mô hình Mở rộng. Khả năng nhận diện 2024 khóa, ghi nhớ 2048 sự kiện. Hai đầu vào cho người đọc có hỗ trợ giao thức Dallas TM. Khoảng cách tối đa của đường dây liên lạc là 1,2 km. Năm chế độ - Miễn phí, Bình thường, Chặn, Kích hoạt và Chấp nhận. Lập trình có thể được thực hiện thông qua PC bằng bộ điều hợp

Được bán với giá 2280 rúp.

- sự lựa chọn độc lập của khóa;

- cài đặt đơn giản;

- kết nối dễ dàng qua RS-485;

- khả năng khôi phục cơ sở dữ liệu trong chế độ Chấp nhận;

- phòng chống kết nối không chính xác;

- kích thước nhỏ;

- giá nhỏ.

- không xác định.

Video thảo luận về các khả năng của bộ điều khiển X-5R Net:

ERA-2000 v2

Thương hiệu - "Kỷ nguyên Công nghệ Mới" (Nga).

Nước sản xuất - Nga.

Mô hình mạng để lắp đặt trong các cơ sở quy mô vừa, trong khách sạn hoặc văn phòng nhỏ với tối đa hai nghìn nhân viên. Thiết bị được kết nối dễ dàng qua Ethernet với mạng cục bộ hiện có tại cơ sở. Bộ nhớ lưu trữ thông tin khoảng 60 nghìn sự kiện. Cung cấp hai điểm truy cập TouchMemory hoặc một Wiegand4-64. Quản lý các thiết bị điều hành khác nhau - từ khóa và cửa quay đến cổng và rào cản. Chìa khóa điện tử có thể được giới hạn bởi số lượng chỗ ngồi trong khu vực, số lần qua lại, thời gian hoặc lịch trình thời gian.

Vỏ nhựa chứa hai bảng, một trong số đó có thanh điều khiển từ xa với các thiết bị đầu cuối để kết nối nhằm đơn giản hóa việc lắp đặt và giảm rủi ro do lỗi của con người. Có thể thiết lập lại cài đặt cài đặt.

Giá từ nhà sản xuất là 12,625 rúp.

- hỗ trợ các loại chìa khóa điện tử;

- lưu lên đến 200 lịch trình trong bộ nhớ;

- tính khả dụng của phần mềm độc quyền;

- đăng ký truy cập thông qua một cánh cửa mở;

- xác nhận phần cứng và phần mềm của lối đi;

- đồng hồ với thời gian thực;

- lập trình ngoại tuyến;

- chương trình cơ sở với sự thay đổi từ xa.

- không được phát hiện.

bảng so sánh

| PW-400 v.2 | NC-8000 | Cổng-8000 | Z-5R Net | ERA-2000 v2 | |

|---|---|---|---|---|---|

| Số chìa khóa điện tử | 32000 | 8000 | 8167/16334 | 2024 | 2000 |

| Số lượng người đọc | 2 | 2 | 2 | 2 | 4 |

| Số lượng đầu vào cảnh báo | 8 | 0 | 4 | 0 | 2 |

| Kích thước bộ nhớ sự kiện | 47000 | 16000 | 8192 | 2048 | 60000 |

| Giao diện PC | USB, Ethernet 100 | Ethernet, RS-485 | ethernet | ethernet | Ethernet (IEEE802.3) |

| Điện áp cung cấp, V | 12 | 12 | 11,4-15 | 9-18 | 12-24 |

| Kích thước, cm | 12,5x10,0x2,5 | 29.0x23.0x8.5 | 20.0x15.5x4.0 | 6,5x6,5x1,8 | 11,2x12,5x3,3 |

| Trọng lượng, g | 1000 | 1400 | 1050 | 80 | 200 |

| Khung | nhựa | nhựa | nhựa | nhựa | nhựa |

| Bảo hành, tháng | 12 | 12 | 12 | 12 | 60 |

| Đặt pin | Không | có | Không | Không | Không |

Mẹo có kinh nghiệm - cách cài đặt hệ thống kiểm soát truy cập

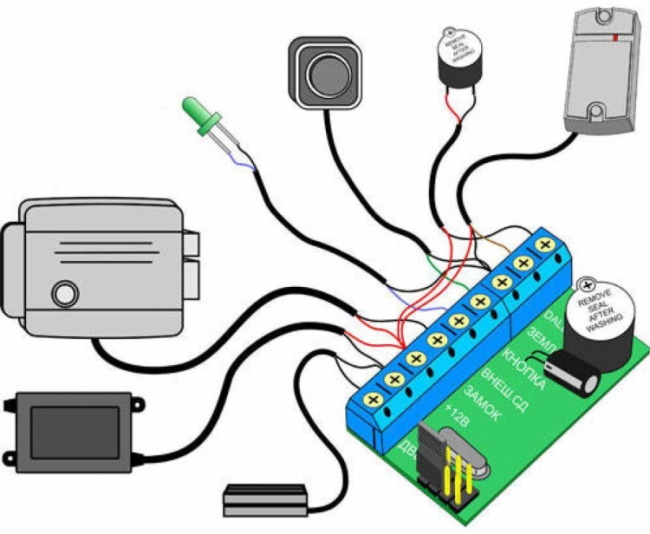

Để lắp ráp một hệ thống đơn giản bằng tay của chính bạn, bạn sẽ cần hướng dẫn từng bước cho các hành động và thành phần:

- ổ khóa, tùy thuộc vào thiết kế của cửa, thường mở hoặc đóng;

- chìa khóa hoặc thẻ ra vào;

- đầu đọc phù hợp với chìa khóa hoặc thẻ là tùy chọn Mifare tốt nhất có thể hoạt động ở chế độ an toàn;

- bộ điều khiển kiểu tự trị với một bộ chức năng tối thiểu;

- nút thoát;

- nguồn điện cung cấp đủ dòng điện.

Các thành phần được kết nối bằng cáp, số lượng lõi trong số đó được xác định bởi sơ đồ lắp đặt. Thông thường cáp tín hiệu sáu hoặc tám lõi được sử dụng. Khi lắp khóa trên cửa, chuyển tiếp cửa được sử dụng để bảo vệ cơ học. Bộ điều khiển và nguồn điện được gắn trong nhà trên tường ở những nơi có lưu lượng truy cập thấp trong trường hợp đặc biệt. Các thiết bị đầu cuối được gắn chặt theo hướng dẫn màu sắc.

Chương trình được cấu hình sau khi kết nối tất cả các phần tử. Để tạo cơ sở dữ liệu, bạn cần đặt thẻ bên cạnh đầu đọc trong khi bộ rung đang phát ra - dữ liệu sẽ được tự động ghi lại và các tín hiệu sẽ dừng lại. Kích hoạt các thẻ khác theo cách tương tự.

Do đó, hệ thống kiểm soát ra vào được lắp đặt sẽ trở thành một biện pháp bảo vệ đáng tin cậy cho cơ sở.

Thỏa sức mua sắm. Hãy chăm sóc bản thân và những người thân yêu của bạn!

Các bài viết phổ biến

-

Bảng xếp hạng top xe tay ga 50cc tốt nhất và rẻ nhất năm 2025

Lượt xem: 131650 -

Xếp hạng vật liệu cách âm tốt nhất cho căn hộ năm 2025

Lượt xem: 127690 -

Xếp hạng các chất tương tự rẻ của các loại thuốc đắt tiền cho bệnh cúm và cảm lạnh vào năm 2025

Lượt xem: 124518 -

Giày thể thao nam tốt nhất năm 2025

Lượt xem: 124032 -

Các loại vitamin phức hợp tốt nhất vào năm 2025

Lượt xem: 121939 -

Xếp hạng hàng đầu của những chiếc đồng hồ thông minh tốt nhất năm 2025 - tỷ lệ giữa giá cả và chất lượng

Lượt xem: 114979 -

Sơn tốt nhất cho tóc bạc - xếp hạng hàng đầu 2025

Lượt xem: 113394 -

Bảng xếp hạng các loại sơn gỗ tốt nhất cho nội thất năm 2025

Lượt xem: 110318 -

Xếp hạng các cuộn quay tốt nhất năm 2025

Lượt xem: 105328 -

Xếp hạng những búp bê tình dục tốt nhất dành cho nam giới năm 2025

Lượt xem: 104365 -

Bảng xếp hạng các máy quay hành động tốt nhất của Trung Quốc năm 2025

Lượt xem: 102215 -

Các chế phẩm canxi hiệu quả nhất cho người lớn và trẻ em vào năm 2025

Lượt xem: 102011