Classificação dos melhores sistemas de controle e gerenciamento de acesso (ACS) para 2025

Com a expansão da gama de ameaças potenciais, muita atenção é dada à garantia e manutenção da segurança nas instalações - de instituições educacionais ou escritórios a grandes centros comerciais ou empresas. Juntamente com os habituais agentes de segurança a tempo inteiro que desempenham estas funções, são utilizados de forma ativa meios e sistemas técnicos que melhoram significativamente as capacidades do serviço de segurança.

Agora, o mercado tem uma grande variedade de tais dispositivos, tanto de produção russa quanto estrangeira. Os fóruns de Tecnologias de Segurança que eram realizados regularmente antes da pandemia de coronavírus reuniram representantes de dezenas de marcas ocidentais e centenas de fabricantes nacionais em um único local. Entre a variedade de produtos, escolher o dispositivo ideal é bastante difícil. As classificações apresentadas na revisão ajudarão você a navegar entre a variedade de modelos.

Artigo recomendado sobre Os melhores sistemas de controle de acesso biométrico.

Contente

- 1 O que é e por que você precisa

- 2 Princípio da Operação

- 3 Áreas de uso

- 4 Tipos

- 5 componentes ACS

- 6 Critérios de escolha

- 7 Onde eu poderia comprar

- 8 Os melhores sistemas de controle e gerenciamento de acesso

- 9 Dicas experientes - como instalar um sistema de controle de acesso

O que é e por que você precisa

Sistema de controle e gerenciamento de acesso (ACS) - um conjunto de dispositivos técnicos e hardware e software compatíveis para garantir o acesso às instalações.

Destina-se a limitar e fixar a entrada (saída) pelas secções equipadas da passagem com o controlo operacional dos colaboradores, bem como o tempo da sua permanência na zona restrita.

É parte integrante do sistema de segurança geral.

Funções principais

- Autorização - são atribuídos identificadores, determinadas características biométricas; seu registro com a tarefa de intervalos de tempo e o nível de acesso (quando, onde, quem é permitido).

- Identificação - identificação por identificadores de leitura ou sinais.

- Autorização – verificação da conformidade com as permissões especificadas.

- Autenticação - determinação da confiabilidade por características de identificação.

- Implementação - permissão ou proibição com base nos resultados da análise.

- Registro - ações de fixação.

- Reação - medidas em caso de tentativa de acesso não autorizado: sinais de aviso e alarme, bloqueio da zona, etc.

Tarefas

- Definir ou desarmar de acordo com os regulamentos estabelecidos, em situações de emergência - gravação e armazenamento de informações.

- Controle remoto on-line.

- Controle de acesso de acordo com a autoridade oficial.

- Identificação e controle da movimentação de funcionários nas instalações, evitando a reentrada utilizando os mesmos identificadores.

- Contabilização de horas de trabalho. Fixar a hora e a data de chegada de um funcionário a um local específico com registro da duração de sua permanência no local.

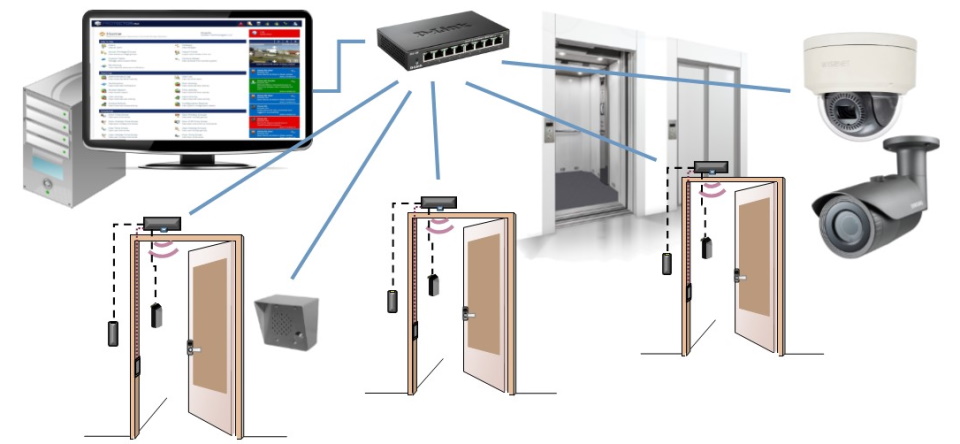

- Integração com outros elementos de segurança - segurança, incêndio, videovigilância.

Princípio da Operação

Com base na comparação de vários recursos de identificação de uma pessoa ou veículo com os parâmetros na memória do ACS. Todo mundo tem um identificador pessoal - um código ou senha. A biometria também pode ser usada - imagem do rosto, impressões digitais, geometria da mão, dinâmica da assinatura.

Dispositivos para inserir dados ou ler informações são instalados perto da entrada da área fechada. Em seguida, o material é transferido para os controladores de acesso para análise e a devida reação - abrir ou bloquear a porta, acionar o alarme ou registrar a presença do funcionário ali.

Áreas de uso

Locais de instalação do ACS:

- governo;

- bancos e instituições financeiras;

- centros de negócios;

- empresas, armazéns, territórios fechados;

- instituições educacionais;

- equipamentos culturais e desportivos;

- hotéis;

- edifícios residenciais, apartamentos;

- estacionamentos.

Tipos

Por tipo de gestão

- Autônomo - passagem sem controle do operador e reporte ao console central.

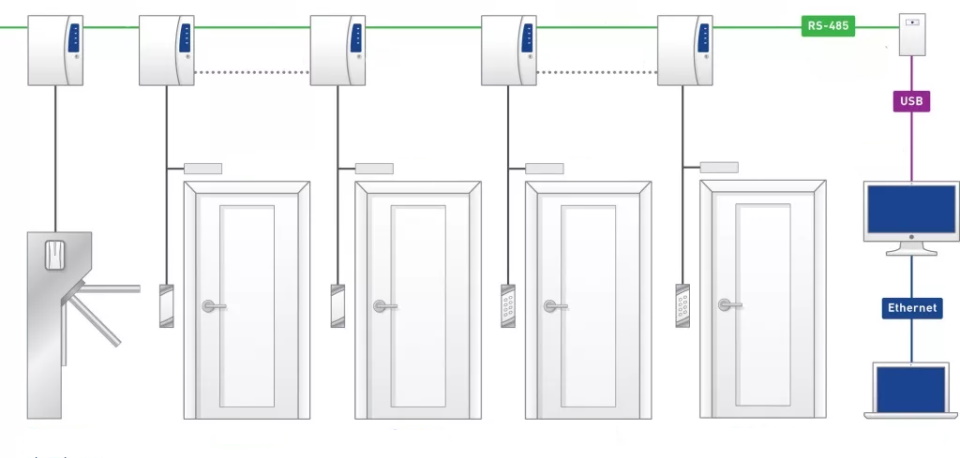

- Centralizado – o acesso é permitido pelo console central.

- Universal - a capacidade de mudar para operação autônoma em caso de mau funcionamento do equipamento de rede, interrupção na comunicação, falha do console central.

Por número de pontos de controle

- Pequena capacidade - até 64.

- Médio espaçoso - até 256.

- Grande capacidade - mais de 256.

Por classe de funcionalidade

1. A primeira é a funcionalidade limitada.

Sistemas autônomos com o mais simples conjunto de funções para pequenos objetos sem a necessidade de combinar objetos controlados em um único complexo com controle centralizado. O conjunto completo inclui um elemento executivo, o leitor e o controlador. Um exemplo são os cadeados econômicos com leitores de porta-chaves eletrônicos ou discadores de código embutidos. É possível conectar botões de saída, interruptores reed de abertura, sensores IR.

2. O segundo é recursos avançados.

Complexos baratos baseados em vários controladores com aumento da quantidade de informações processadas e do número de usuários, bem como a obrigatoriedade do uso de um computador para programação de todos os controladores, coleta e análise de informações, elaboração de relatórios e resumos e monitoramento efetivo da situação na instalação.

3. O terceiro são os sistemas multifuncionais.

Os melhores complexos de rede multinível para um grande número de usuários com controladores conectados em redes locais, oferecidos pelos melhores fabricantes. Eles são usados quando é necessário controlar o tempo de passagem usando identificadores eletrônicos complexos.

De acordo com o grau de proteção contra acesso não autorizado

- Normal.

- Elevado.

- Alto.

componentes ACS

Dispositivos de bloqueio

Estruturas técnicas para uma barreira física contra a entrada não autorizada na instalação.

1.Catracas - para organizar a identificação de qualquer pessoa que entre na instalação. Estruturalmente, existem:

- cintura;

- altura toda.

2. Portas - para passagem para uma sala ou território. Equipado com atuadores:

- travas eletromagnéticas - acionadas quando a energia é aplicada ou removida;

- fechaduras eletromecânicas - a ação do impulso de abertura antes de abrir e fechar a porta;

- fechaduras eletromagnéticas - abrindo quando a energia é desligada;

- mecanismos de acionamento.

3. Cabines de eclusas - para bloqueio com confirmação adicional de identidade.

4. Portão - para passagem de veículos padrão.

5. Barreiras - para passagem de veículos em geral.

6. Bollards - estruturas ascendentes para bloquear a entrada.

Identificadores

Dispositivos para armazenamento de dados que determinam os direitos de acesso do proprietário. Eles diferem no uso da tecnologia de gravação. Métodos de acesso:

- identificação por radiofrequência (RFID) - chaveiro ou cartão plástico;

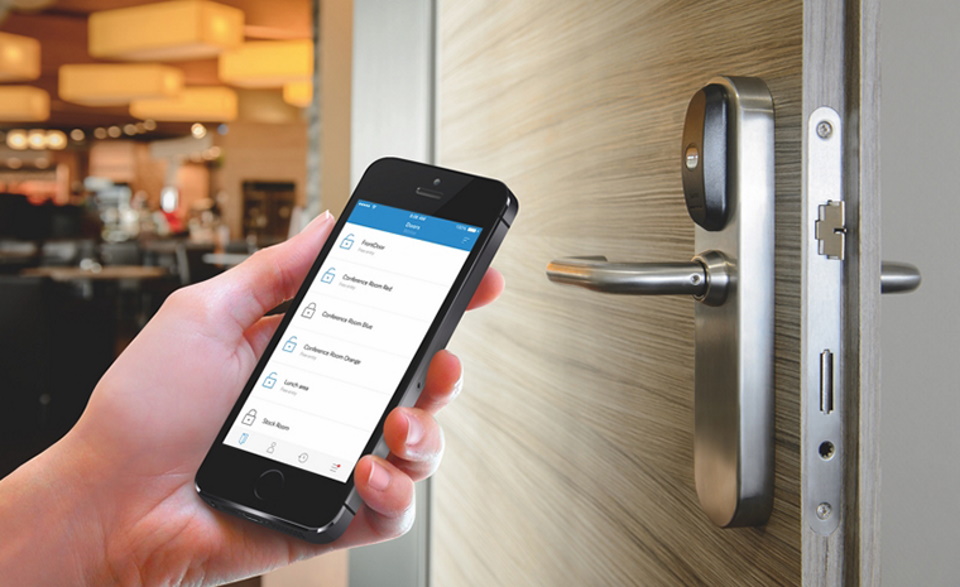

- identificação virtual - geração de código aleatório por um aplicativo especial em um smartphone;

- pelo número do celular;

- senha - digitando um código PIN no painel;

- identificação biométrica - por características humanas únicas.

Leitores

Receptores de código de identificação para tradução no bloco de decisão. Trabalhar com determinados identificadores, a leitura é realizada:

- para cartões magnéticos - de uma fita;

- para teclas Touch Memory - em contato;

- para cartões inteligentes - do chip embutido;

- GSM - por número de telefone;

- biometria - de acordo com as características individuais de uma pessoa, convertida em uma sequência digital;

- Código PIN - um conjunto de certas combinações;

- sem contato - usando interação RFID de radiofrequência.

Controladores

Uma unidade eletrônica para analisar os dados recebidos e gerar um comando para a ação dos atuadores. De acordo com o método de gestão, existem variedades:

- autônomos - trabalham de forma independente e não estão incluídos em um único sistema;

- rede - operam em conjunto com os mesmos modelos sob um único controle.

Programas

Fornece desenvolvimento de algoritmos de controle para todos os componentes ACS. Instalado em um computador ou servidor separado do console central, dependendo da capacidade do pacote.

Equipamento auxiliar

Se necessário, um sistema de segurança com vigilância por vídeo, alarmes de incêndio, sensores de abertura de portas, elevadores, bafômetros, fontes de alimentação ininterruptas, etc. são conectados adicionalmente.

Critérios de escolha

Cada sistema é projetado com os seguintes fatores em mente:

- Tarefas atribuídas ao ACS - os parâmetros futuros são afetados por seu número e recursos.

- A necessidade de funções adicionais e interface com outros meios - a conexão de câmeras de vigilância por vídeo, sensores biométricos, catracas, leitores, identificadores.

- Tipo de sistema de controle de acesso de acordo com o tamanho do objeto - em uma pequena loja, basta um equipamento autônomo e, ao atender um centro de negócios ou uma corporação, é necessário implantar um complexo de rede multinível.

Especialistas aconselham - o que procurar para evitar erros ao escolher:

- antes da implementação do ACS, examinar completamente a instalação para determinar a localização ideal dos postos de controle, onde a passagem será livre sem criar filas;

- esclarecer a possível integração com outros elementos de segurança;

- determinar o projeto de dispositivos para garantir a segurança contra influências externas e climáticas;

- calcular a minimização do impacto na estabilidade da comunicação no ACS da radiação eletromagnética dos cabos de energia que passam nas imediações;

- verificar o desempenho e compatibilidade do software com o número necessário de funcionários;

- prever situações de superaquecimento do controlador em caso de grande vazão;

- instalar uma fonte de alimentação de emergência;

- solicitar um lote de passes de acordo com o sistema de controle de acesso instalado, levando em consideração possíveis danos e perdas.

Onde eu poderia comprar

Muitos fabricantes estrangeiros e russos competem ferozmente entre si no mercado. Liderando quem oferece uma gama completa de equipamentos para instalação de ACS.

Os fatores determinantes são o preço e a qualidade do software e dos controladores.

De acordo com as consultas de pesquisa do Yandex, a lista de fabricantes populares inclui:

- Marcas russas - PERСo, Parsec, RusGuard, IronLogic, Era das Novas Tecnologias, ProxWave;

- empresas estrangeiras - Hid Global, ZKTeco, Suprema, NedAp, Hikvision.

Na página da loja online, você pode encomendar novos itens online e modelos populares. Descrição, especificações, recursos, fotos, instruções de conexão estão disponíveis lá.

A instalação do ACS é realizada por empresas especializadas que são capazes de implementar um ciclo completo desde o projeto até a entrega de toda a arquitetura na instalação. Ao mesmo tempo, os especialistas darão conselhos e recomendações úteis - quais são os sistemas de controle de acesso, quais dispositivos da empresa são melhores para escolher, como escolher, qual componente é melhor comprar, quanto custa.

Os melhores sistemas de controle e gerenciamento de acesso

A classificação dos componentes ACS de alta qualidade é baseada em revisões nas páginas dos fabricantes. A popularidade dos modelos, segundo os compradores, foi determinada pela confiabilidade, facilidade de instalação e manutenção, durabilidade, acabamento e preço.

A revisão apresenta classificações entre os melhores controladores autônomos e do tipo rede.

TOP 4 melhores controladores de controle de acesso autônomos

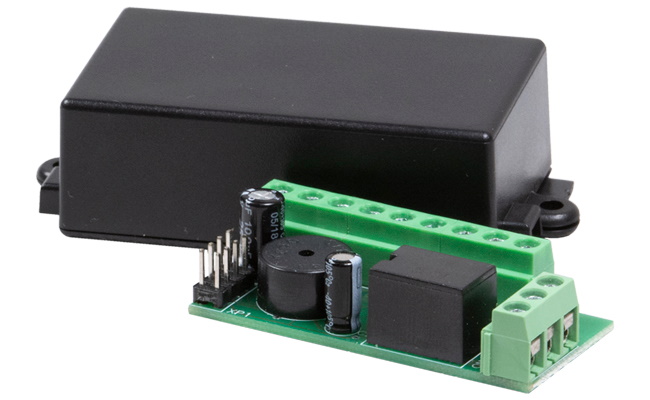

Caixa AT-K1000 UR

Marca - AccordTec (Rússia).

País de origem - Rússia.

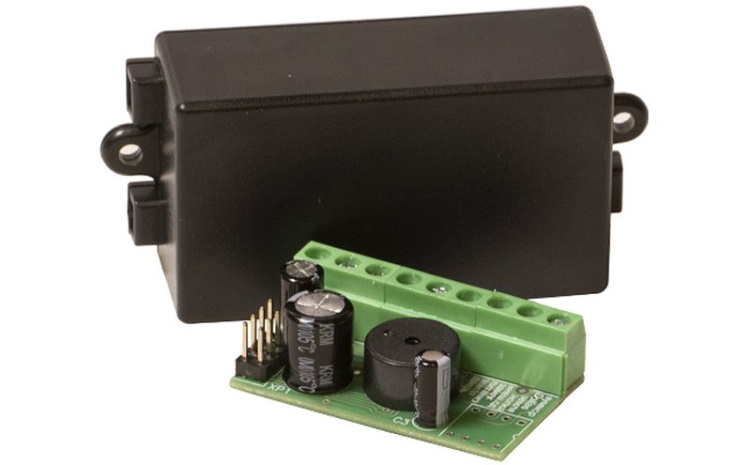

Um desenvolvimento russo compacto para controlar acionamentos elétricos de 12/24V e controlar o acesso em um ponto de passagem para instalações industriais ou administrativas, entradas de edifícios. Pode ser instalado separadamente ou dentro de atuadores. Fabricado em uma placa colocada em uma caixa plástica compacta. Indicação informativa instalada e sensor de posição da porta.

Com o leitor iButton oferece nove modos de operação. O modo definido é armazenado na memória com transição automática para ele quando a energia é desligada e ligada novamente. Com leitores de cartão de proximidade que suportam protocolos Wiegand, oferece quatro modos. O kit inclui um jumper para programação do dispositivo.

O preço médio é de 960 rublos.

- suporte para interfaces iButton e Wiegand26;

- o tipo de bloqueio é escolhido de forma independente;

- abertura da fechadura até 255 segundos;

- prevenção de inclusão incorreta;

- identificação 1320 chaves;

- indicação;

- tamanhos pequenos.

- claramente expressas não foram identificadas.

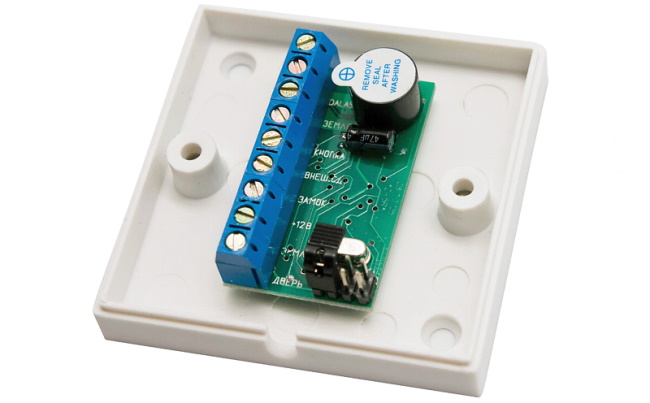

Smartec ST-SC010

Marca - Smartec (Rússia).

País de origem - Rússia.

Um modelo autônomo de produção nacional para a criação de um sistema de controle de acesso independente em locais remotos sem a necessidade de organizar canais de comunicação adicionais com o console central. É usado em conjunto com um leitor externo. A segurança é aumentada montando o dispositivo dentro do objeto protegido. É programado por um cartão mestre ou um controle remoto infravermelho. Você pode excluir / adicionar um cartão ou um grupo inteiro, incl. em caso de perda. Leitores com Wiegand26/34 e teclado são suportados.

Vendido a um preço de 1365 rublos.

- identificação de até 500 usuários;

- tempo de operação do relé programável;

- trabalhar em modo de pulso ou gatilho;

- a possibilidade de inscrição em grupo;

- bloqueio de acesso;

- com a função de copiar chaves para transferência para outro controlador;

- alarme de áudio embutido;

- Indicação de LED.

- não detectado.

relé Alice K-1

Marca - "Alice" (Rússia).

País de origem - Rússia.

Desenvolvimento universal feito na Rússia para controlar atuadores de acesso. Instalados separadamente e no castelo. Você pode reorganizar o chip de memória. Projetado para 1216 teclas. Geralmente é usado para acesso a escritórios, instalações industriais ou armazéns, bem como entradas para edifícios residenciais.

Pode ser encontrado por 580 rublos.

- compacidade;

- seleção independente da fechadura;

- tempo de comutação do acionamento elétrico com potência de até 255 segundos;

- indicação de áudio e luz;

- prevenção de inclusão incorreta;

- preço baixo.

- não detectado.

Z-5R (mod. Relé Wiegand)

Marca - IronLogic (Rússia).

País de origem - Rússia.

Modelo miniatura com saída a relé de potência para controle de fechadura, botão de abertura, leitores de cartão ou contatores, controle externo de buzzer ou led de leitor, sensor de posição da porta. Adequado para instalação no castelo ou separadamente.

Modos de operação:

- Normal - o uso de chaves comuns ou de bloqueio;

- Bloqueio - uso de chaves de bloqueio;

- Relé - funciona quando a chave está na zona de leitura, desliga em caso de ausência;

- Aceitar - inserir todas as chaves na memória e formar um banco de dados;

- Gatilho - ligue / desligue a fechadura tocando na chave.

A faixa de preço é de 767 a 860 rublos.

- escolha independente de fechadura;

- instalação e conexão simples;

- programação através de um computador;

- prevenção de inclusão incorreta;

- compacidade;

- excelente custo-benefício.

- não identificado.

Revisão de vídeo do controlador:

Tabela de comparação

| Caixa AT-K1000 UR | Smartec ST-SC010 | relé Alice K-1 | Z-5R (mod. Relé Wiegand) | |

|---|---|---|---|---|

| Número de chaves | 1320 | 500 | 1216 | 1364 |

| Interface com leitor | iButton, Wiegand 26 | Wiegand 26, 34 | iButtonTM, Wiegand 26, 34, 37, 40, 42 | DallasTM (iButton), Wiegand 26, 34, 37, 40, 42 |

| Horario de funcionamento | 0-255 | 1-99 | 1-255 | 0-220 |

| Tensão de alimentação, V | 12 | 12 | 10-14 | 9-24 |

| Corrente de comutação, A | 4 | 2 | 4.5 | 3 |

| Dimensões, cm | 6,5x3,8x2,2 | 6,5x5,4x1,9 | 5,5x2,55x1,6 | 6,5x6,5x2,0 |

| Peso, g | 16 | 40 | 20 | 53 |

| Garantia, meses | 12 | 12 | 12 | 12 |

TOP 5 melhores controladores de rede ACS

PW-400 v.2

Marca - ProxWay (Rússia).

País de origem - Rússia.

Um modelo universal para controlar e gerenciar o acesso a instalações industriais e residenciais, levando em consideração eventos e tempo de passagem. É usado como um elemento do sistema geral de controle de acesso de um pequeno escritório ou ponto de verificação de uma grande empresa.Permite organizar uma passagem para um objecto com controlo de entrada/saída ou para dois objectos diferentes, bem como um alarme anti-roubo.

Capacidade de identificar até 32 mil chaves. A memória armazena até 47 mil eventos, 250 fusos horários e programações semanais. É produzido na forma de uma placa sem caixa para equipamentos embutidos ao operar em baixas temperaturas de até -40⁰С.

O fabricante oferece por 13.700 rublos.

- grande memória não volátil;

- duas portas Wiegand;

- com a função "anti-duplo";

- entrada de contato da porta;

- manutenção simples;

- relógio de tempo real.

- não detectado.

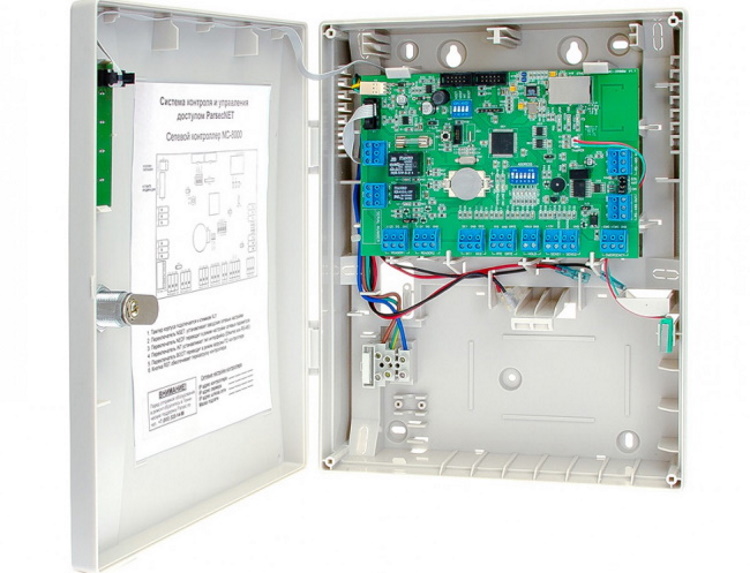

NC-8000

Marca - Parsec (Rússia).

País de origem - Rússia.

O modelo básico para uso no ParsecNET ao equipar um ponto de acesso e uma sinalização de guarda associada. Controla qualquer dispositivo executivo para restrição de passagem (catraca, fechadura) e operação de alarme.

O banco de dados armazena informações sobre oito mil chaves. A memória contém 16 mil eventos, perfis de tempo (64) e feriados (32). Comunicação com um computador via canais Ethernet ou Rs-485.

O funcionamento do dispositivo, fechaduras elétricas e outros dispositivos é fornecido por uma fonte de alimentação embutida. Ele vem em uma caixa de plástico durável com espaço para uma bateria de backup.

À venda por 22.250 rublos.

- grande quantidade de memória;

- dar um sinal na ausência de movimento na instalação na presença de pessoas;

- função de porta aberta até a saída do usuário com privilégios de “proprietário”;

- contagem do número de pessoas na instalação;

- emissão de identificadores com limite de tempo;

- definir o número de acesso permitido;

- recuperação em caso de perda de energia;

- agendamento;

- dois cartões de acesso.

- explicitamente ausente.

Instrução de vídeo para conectar NC-8000 à linha RS-485:

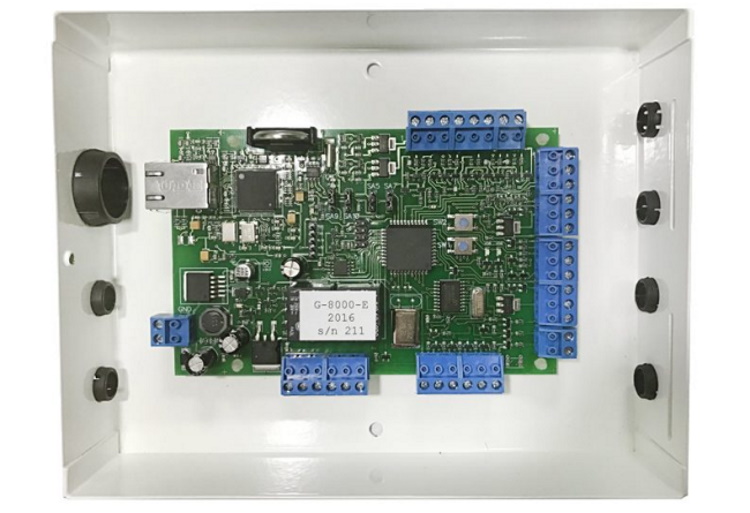

Portão-8000

Marca - Gate (Rússia).

País de origem - Rússia.

Um modelo básico universal para uso como elemento principal do sistema Gate CUD no controle de acesso a instalações industriais ou residenciais, além de contabilizar o tempo de eventos e passagem para o escritório. É usado ao equipar pontos de acesso - um de dois lados ou dois de um lado. O suporte é fornecido para todos os leitores comuns com o controle de vários atuadores. Entradas adicionais permitem conectar sensores de incêndio e segurança.

A memória não volátil pode armazenar 16.000 chaves, 8.000 eventos e 7 agendamentos. O ajuste primário e a programação são realizados por meio de um computador ou de forma autônoma com a capacidade de adicionar / remover chaves, alterar o tempo de operação do relé. Combinando em uma linha via interface RS-422 (RS-485) em modo de rede até 254 controladores para conexão a um computador de controle.

O preço médio é de 4.780 rublos.

- grande quantidade de memória;

- suporte para leitores comuns;

- a possibilidade de operação autônoma ou em rede;

- trazendo até 254 dispositivos para a rede;

- controle 24 horas por dia de duas zonas de segurança;

- no modo FreeLogic, controle por eventos que o controlador corrige;

- software simples;

- preço aceitável.

- fonte de alimentação está faltando.

Noções básicas de portão:

Z-5R Rede

Marca - IronLogic (Rússia).

País de origem - Rússia.

Modelo compacto para sistemas CUD autônomos ou em rede, inclusive em um hotel ou empresa.Controla fechaduras com acionamentos eletromecânicos e eletromagnéticos. A catraca requer dois desses dispositivos ou um modelo estendido. A capacidade de identificar 2.024 chaves, lembra 2.048 eventos. Duas entradas para leitores com suporte ao protocolo Dallas TM. A distância máxima da linha de comunicação é de 1,2 km. Cinco modos - Free Pass, Normal, Block, Trigger e Accept. A programação pode ser feita via PC usando um adaptador

Vendido por 2280 rublos.

- escolha independente de fechadura;

- instalação simples;

- fácil conexão via RS-485;

- a capacidade de restaurar o banco de dados no modo Aceitar;

- prevenção de conexão incorreta;

- tamanhos pequenos;

- preço pequeno.

- não identificado.

Discussão em vídeo sobre os recursos do controlador X-5R Net:

ERA-2000 v2

Marca - "Era das Novas Tecnologias" (Rússia).

País de origem - Rússia.

Modelo de rede para instalação em instalações de médio porte, em hotel ou pequeno escritório com até dois mil funcionários. O dispositivo é facilmente conectado via Ethernet à rede local existente na instalação. A memória armazena informações sobre 60 mil eventos. Serve dois pontos de acesso TouchMemory ou um Wiegand4-64. Gerencia vários dispositivos executivos - desde fechaduras e catracas até gateways e barreiras. As chaves eletrônicas podem ser limitadas pelo número de assentos na zona, número de passes, horário ou horário.

A caixa plástica contém duas placas, uma das quais possui uma barra remota com terminais para conexões para simplificar a instalação e reduzir o risco de erro humano. É possível redefinir as configurações de instalação.

O preço do fabricante é de 12.625 rublos.

- suporte para diferentes tipos de chaves eletrônicas;

- salvando até 200 horários de passagens na memória;

- disponibilidade de software proprietário;

- registro de acesso por porta aberta;

- confirmação de hardware e software da passagem;

- relógio com tempo real;

- programação off-line;

- firmware com mudança remota.

- não detectado.

Tabela de comparação

| PW-400 v.2 | NC-8000 | Portão-8000 | Z-5R Rede | ERA-2000 v2 | |

|---|---|---|---|---|---|

| Número de chaves eletrônicas | 32000 | 8000 | 8167/16334 | 2024 | 2000 |

| Número de leitores | 2 | 2 | 2 | 2 | 4 |

| Número de entradas de alarme | 8 | 0 | 4 | 0 | 2 |

| Capacidade de memória de eventos | 47000 | 16000 | 8192 | 2048 | 60000 |

| Interface do computador | USB, Ethernet 100 | Ethernet, RS-485 | ethernet | ethernet | Ethernet (IEEE802.3) |

| Tensão de alimentação, V | 12 | 12 | 11,4-15 | 9-18 | 12-24 |

| Dimensões, cm | 12,5x10,0x2,5 | 29,0 x 23,0 x 8,5 | 20,0 x 15,5 x 4,0 | 6,5x6,5x1,8 | 11,2 x 12,5 x 3,3 |

| Peso, g | 1000 | 1400 | 1050 | 80 | 200 |

| Quadro | plástico | plástico | plástico | plástico | plástico |

| Garantia, meses | 12 | 12 | 12 | 12 | 60 |

| Lugar para bateria | Não | há | Não | Não | Não |

Dicas experientes - como instalar um sistema de controle de acesso

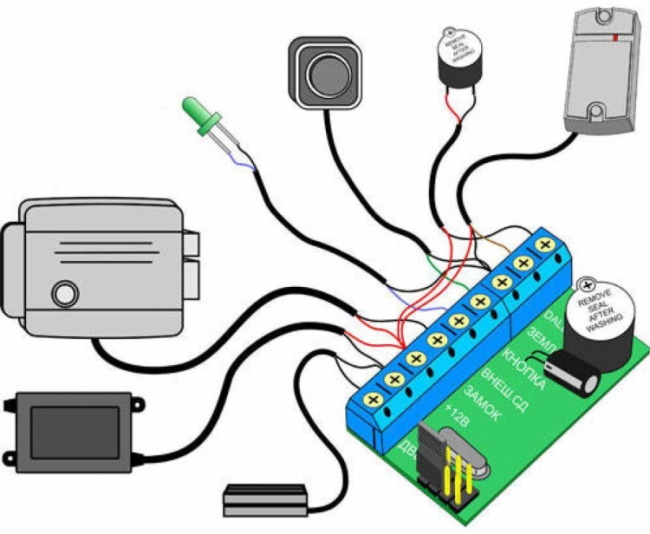

Para montar um sistema simples com suas próprias mãos, você precisará de instruções passo a passo para ações e componentes:

- a fechadura, dependendo do desenho da porta, é normalmente aberta ou fechada;

- chave ou cartão de acesso;

- um leitor adequado para uma chave ou cartão é a melhor opção Mifare que pode funcionar em modo seguro;

- controlador de tipo autônomo com um conjunto mínimo de funções;

- botão de saída;

- fonte de alimentação que fornece corrente suficiente.

Os componentes são conectados por um cabo, cujo número de núcleos é determinado pelo diagrama de instalação. Normalmente é usado um cabo de sinal de seis ou oito núcleos. Ao instalar uma fechadura em uma porta, uma transição de porta é usada para proteção mecânica. O controlador e a fonte de alimentação são montados internamente na parede em locais de baixo tráfego em um caso especial. Os terminais são fixados de acordo com as instruções de cores.

O programa é configurado depois de conectar todos os elementos. Para criar um banco de dados, você precisa colocar o cartão próximo ao leitor enquanto a campainha estiver soando - os dados serão gravados automaticamente e os sinais pararão. Ative outros cartões da mesma forma.

Como resultado, o sistema de controle de acesso instalado deve se tornar uma proteção confiável para a instalação.

Aproveite as compras. Cuide de você e de quem você ama!

Artigos populares

-

Top ranking das melhores e mais baratas scooters até 50cc em 2025

Visualizações: 131650 -

Classificação dos melhores materiais de insonorização para um apartamento em 2025

Visualizações: 127690 -

Classificação de análogos baratos de medicamentos caros para gripes e resfriados para 2025

Visualizações: 124518 -

Os melhores tênis masculinos em 2025

Visualizações: 124032 -

As melhores vitaminas complexas em 2025

Visualizações: 121939 -

Top ranking dos melhores smartwatches 2025 - relação preço-qualidade

Visualizações: 114979 -

A melhor tinta para cabelos grisalhos - classificação máxima 2025

Visualizações: 113394 -

Ranking das melhores tintas para madeira para interiores em 2025

Visualizações: 110318 -

Classificação dos melhores rolos giratórios em 2025

Visualizações: 105328 -

Ranking das melhores bonecas sexuais para homens para 2025

Visualizações: 104365 -

Ranking das melhores câmeras de ação da China em 2025

Visualizações: 102215 -

As preparações de cálcio mais eficazes para adultos e crianças em 2025

Visualizações: 102011