Ocena najlepszych systemów kontroli dostępu i zarządzania (ACS) na rok 2025

Wraz z poszerzaniem się gamy potencjalnych zagrożeń, dużą wagę przywiązuje się do zapewnienia i utrzymania bezpieczeństwa w obiektach – od instytucji edukacyjnych czy urzędów po duże centra biznesowe czy przedsiębiorstwa. Wraz ze zwykłymi pełnoetatowymi funkcjonariuszami ochrony, którzy pełnią te funkcje, aktywnie wykorzystywane są środki techniczne i systemy, które znacznie poprawiają możliwości służby bezpieczeństwa.

Teraz rynek ma duży wybór takich urządzeń, zarówno produkcji rosyjskiej, jak i zagranicznej. Fora Security Technologies, które odbywały się regularnie przed pandemią koronawirusa, zgromadziły w jednym miejscu przedstawicieli kilkudziesięciu zachodnich marek i setek krajowych producentów. Wśród różnorodnych produktów wybór optymalnego urządzenia jest dość trudny. Oceny przedstawione w przeglądzie pomogą Ci poruszać się wśród gamy modeli.

Polecany artykuł na temat Najlepsze biometryczne systemy kontroli dostępu.

Zawartość

- 1 Co to jest i dlaczego potrzebujesz

- 2 Zasada działania

- 3 Obszary zastosowania

- 4 Rodzaje

- 5 Komponenty ACS

- 6 Kryteria wyboru

- 7 Gdzie mogę kupić

- 8 Najlepsze systemy kontroli dostępu i zarządzania

- 9 Doświadczone wskazówki - jak zainstalować system kontroli dostępu

Co to jest i dlaczego potrzebujesz

System kontroli i zarządzania dostępem (ACS) – zestaw kompatybilnych urządzeń technicznych oraz sprzętu i oprogramowania zapewniających dostęp do obiektu.

Przeznaczony jest do ograniczania i ustalania wejścia (wyjścia) przez wyposażone odcinki przejścia z kontrolą operacyjną pracowników, a także czasu ich przebywania w strefie zastrzeżonej.

Jest integralną częścią całego systemu bezpieczeństwa.

Główne funkcje

- Autoryzacja - przypisywane są identyfikatory, określane są cechy biometryczne; ich rejestracja z zadaniem przedziałów czasowych i poziomu dostępu (kiedy, gdzie, komu wolno).

- Identyfikacja - identyfikacja za pomocą odczytanych identyfikatorów lub znaków.

- Autoryzacja – weryfikacja zgodności z określonymi uprawnieniami.

- Uwierzytelnianie - określanie niezawodności przez cechy identyfikacyjne.

- Wdrożenie - pozwolenie lub zakaz na podstawie wyników analizy.

- Rejestracja - działania naprawcze.

- Reakcja - środki w przypadku nieautoryzowanej próby dostępu: sygnały ostrzegawcze i alarmowe, zablokowanie strefy itp.

Zadania

- Uzbrojenie lub rozbrajanie zgodnie z ustalonymi przepisami, w sytuacjach awaryjnych - rejestrowanie i przechowywanie informacji.

- Zdalna kontrola online.

- Kontrola dostępu zgodnie z władzami urzędowymi.

- Identyfikacja i kontrola ruchu pracowników w obiekcie, zapobieganie ponownemu wejściu przy użyciu tych samych identyfikatorów.

- Rozliczanie godzin pracy. Ustalenie godziny i daty przybycia pracownika w określone miejsce z zapisem czasu jego pobytu w tym miejscu.

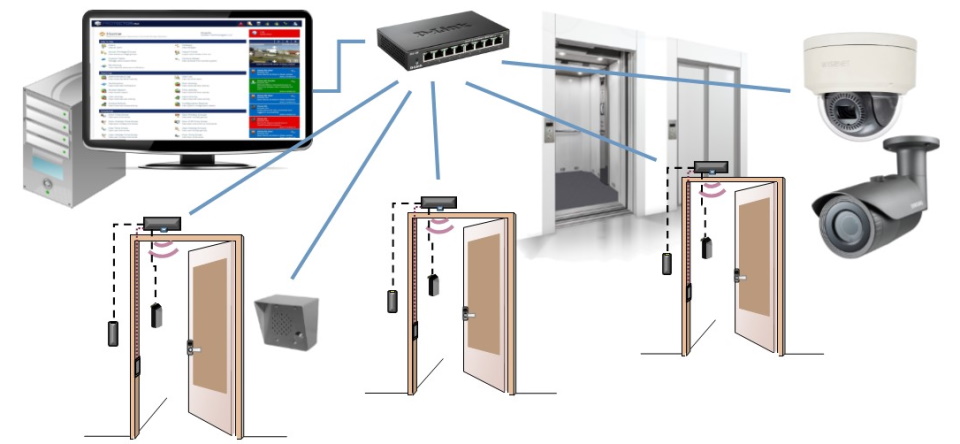

- Integracja z innymi elementami bezpieczeństwa - ochrona, ppoż, monitoring wideo.

Zasada działania

Na podstawie porównania różnych cech identyfikacyjnych osoby lub pojazdu z parametrami w pamięci ACS. Każdy ma osobisty identyfikator – kod lub hasło. Można również wykorzystać biometrię - obraz twarzy, odciski palców, geometrię dłoni, dynamikę podpisu.

W pobliżu wejścia na teren zamknięty zainstalowane są urządzenia do wprowadzania danych lub odczytywania informacji. Następnie materiał jest przekazywany kontrolerom dostępu w celu analizy i odpowiedniej reakcji - otwarcia lub zablokowania drzwi, włączenia alarmu lub zarejestrowania tam obecności pracownika.

Obszary zastosowania

Miejsca instalacji ACS:

- rząd;

- banki i instytucje finansowe;

- centra biznesowe;

- przedsiębiorstwa, magazyny, terytoria zamknięte;

- instytucje edukacyjne;

- obiekty kulturalne i sportowe;

- hotele;

- budynki mieszkalne, mieszkania;

- parkingi.

Rodzaje

Według rodzaju zarządzania

- Autonomiczny - przejście bez kontroli operatora i raportowanie do konsoli centralnej.

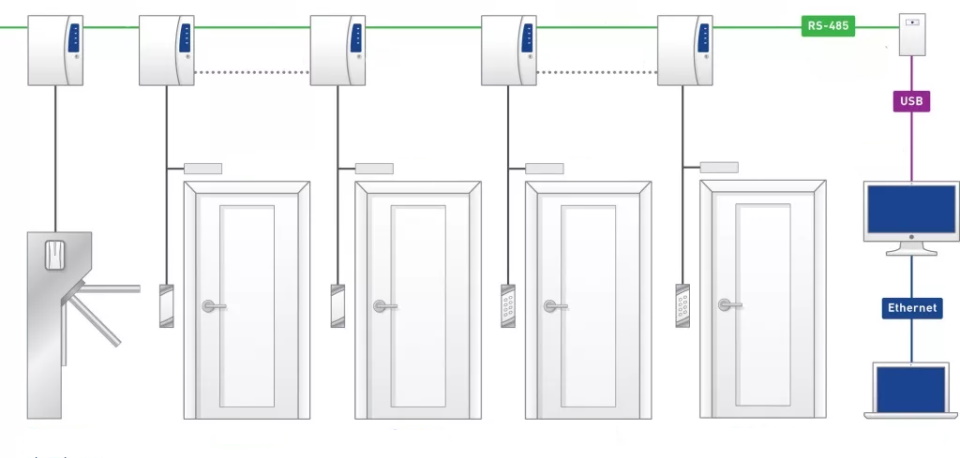

- Scentralizowany – dostęp umożliwia konsola centralna.

- Uniwersalny - możliwość przejścia do pracy autonomicznej w przypadku awarii sprzętu sieciowego, przerwy w komunikacji, awarii konsoli centralnej.

Według liczby punktów kontrolnych

- Mała pojemność - do 64.

- Średnio pojemny - do 256.

- Duża pojemność - ponad 256.

Według klasy funkcjonalności

1. Pierwsza to ograniczona funkcjonalność.

Autonomiczne systemy z najprostszym zestawem funkcji dla małych obiektów bez konieczności łączenia kontrolowanych obiektów w jeden kompleks ze scentralizowanym sterowaniem. Kompletny zestaw zawiera element wykonawczy, czytnik oraz kontroler. Przykładem są zamki budżetowe z czytnikami nośników kluczy elektronicznych lub wbudowanymi dialerami kodowymi. Istnieje możliwość podłączenia przycisków wyjścia, kontaktronów otwarcia, czujników IR.

2. Drugi to zaawansowane funkcje.

Niedrogie kompleksy oparte na kilku kontrolerach ze wzrostem ilości przetwarzanych informacji i liczby użytkowników, a także obowiązkowym wykorzystaniem komputera do programowania wszystkich kontrolerów, zbierania i analizowania informacji, sporządzania raportów i zestawień oraz skutecznego monitorowania sytuacji w obiekcie.

3. Trzeci to systemy wielofunkcyjne.

Najlepsze wielopoziomowe kompleksy sieciowe dla dużej liczby użytkowników ze sterownikami połączonymi w sieci lokalne, które oferują najlepsi producenci. Stosuje się je, gdy konieczne jest kontrolowanie czasu przejazdu za pomocą złożonych identyfikatorów elektronicznych.

Według stopnia ochrony przed nieuprawnionym dostępem

- Normalna.

- Podniesiony.

- Wysoki.

Komponenty ACS

Urządzenia blokujące

Konstrukcje techniczne dla fizycznej bariery przed nieuprawnionym wejściem do obiektu.

jeden.Kołowrotki – do organizowania identyfikacji każdej osoby wchodzącej do obiektu. Strukturalnie istnieją:

- talia;

- pełna wysokość.

2. Drzwi - do przejścia do pokoju lub terytorium. Wyposażony w siłowniki:

- zatrzaski elektromagnetyczne - wyzwalanie po włączeniu lub odłączeniu zasilania;

- zamki elektromechaniczne - działanie impulsu otwierania przed otwarciem i zamknięciem drzwi;

- zamki elektromagnetyczne - otwieranie po wyłączeniu zasilania;

- mechanizmy napędowe.

3. Kabiny śluzowe - do zablokowania z dodatkowym potwierdzeniem tożsamości.

4. Brama - do przejazdu pojazdów standardowych.

5. Bariery - do przejazdu całych pojazdów.

6. Słupki - wznoszące się konstrukcje blokujące wejście.

Identyfikatory

Urządzenia do przechowywania danych, które określają prawa dostępu właściciela. Różnią się one wykorzystaniem technologii nagrywania. Metody dostępu:

- identyfikacja radiowa (RFID) - brelok lub plastikowa karta;

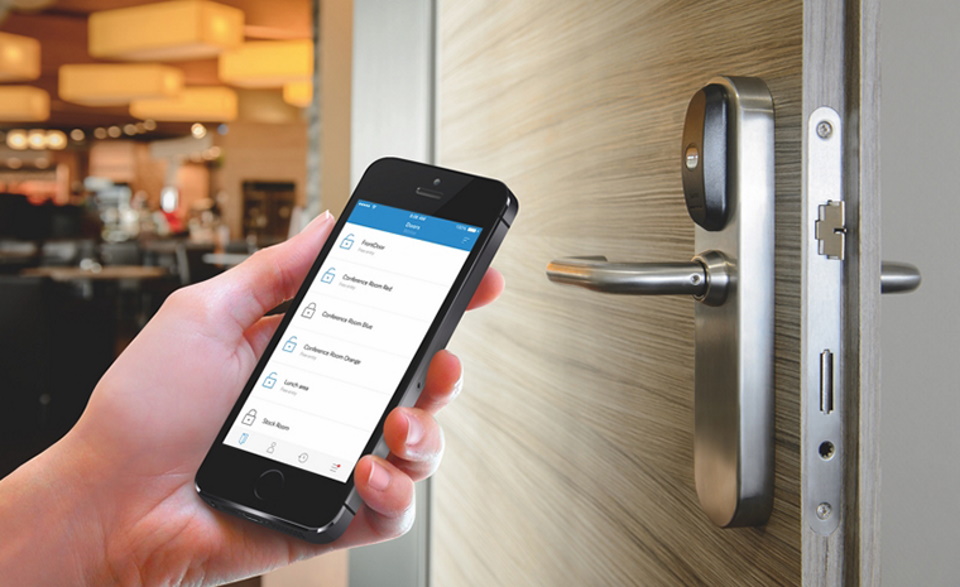

- wirtualna identyfikacja - losowe generowanie kodu przez specjalną aplikację w smartfonie;

- przez numer telefonu komórkowego;

- hasło - wprowadzenie kodu PIN na panelu;

- identyfikacja biometryczna - według unikalnych cech człowieka.

Czytelnicy

Odbiorniki kodu identyfikacyjnego do translacji na blok decyzyjny. Praca z określonymi identyfikatorami, odczyt odbywa się:

- na karty magnetyczne - z taśmy;

- dla klawiszy pamięci dotykowych - na kontakcie;

- dla kart inteligentnych - z wbudowanego chipa;

- GSM - według numeru telefonu;

- biometria - zgodnie z indywidualnymi cechami osoby, przekształcona w sekwencję cyfrową;

- Kod PIN - zestaw określonych kombinacji;

- bezdotykowe - wykorzystujące interakcję RFID o częstotliwości radiowej.

Kontrolery

Jednostka elektroniczna do analizowania otrzymanych danych i generowania polecenia działania siłowników. Zgodnie ze sposobem zarządzania istnieją odmiany:

- autonomiczne - działają niezależnie i nie są zawarte w jednym systemie;

- sieć - działają w połączeniu z tymi samymi modelami pod jednym sterowaniem.

Oprogramowanie

Zapewnia opracowanie algorytmów sterowania dla wszystkich komponentów ACS. Instalowana na komputerze lub osobnym serwerze konsoli centralnej w zależności od pojemności pakietu.

Sprzęt pomocniczy

W razie potrzeby dodatkowo podłączony jest system bezpieczeństwa z monitoringiem wideo, alarmami przeciwpożarowymi, czujnikami otwarcia drzwi, windami, alkomatami, zasilaczami awaryjnymi itp.

Kryteria wyboru

Każdy system jest projektowany z uwzględnieniem następujących czynników:

- Zadania przypisane do ACS - na przyszłe parametry wpływa ich liczba i cechy.

- Potrzeba dodatkowych funkcji i współpracy z innymi środkami - podłączenie kamer wideo, czujników biometrycznych, kołowrotów, czytników, identyfikatorów.

- Rodzaj systemu kontroli dostępu w zależności od wielkości obiektu - w małym sklepie wystarczy autonomiczny sprzęt, a przy obsłudze centrum biznesowego lub korporacji konieczne jest wdrożenie wielopoziomowego kompleksu sieciowego.

Eksperci doradzają - na co zwrócić uwagę, aby uniknąć błędów przy wyborze:

- przed wdrożeniem ACS należy w pełni zbadać obiekt w celu ustalenia optymalnej lokalizacji punktów kontrolnych, gdzie przejście będzie wolne bez tworzenia kolejek;

- wyjaśnić możliwą integrację z innymi elementami bezpieczeństwa;

- określić projekt urządzeń zapewniających bezpieczeństwo przed wpływami zewnętrznymi i klimatycznymi;

- obliczyć minimalizację wpływu na stabilność komunikacji w ACS promieniowania elektromagnetycznego z kabli elektroenergetycznych przechodzących w bezpośrednim sąsiedztwie;

- sprawdzić wydajność i kompatybilność oprogramowania z wymaganą liczbą pracowników;

- przewidzieć sytuacje z przegrzaniem sterownika w przypadku dużego przepływu;

- zainstalować awaryjne źródło zasilania;

- zamów partię przepustek zgodnie z zainstalowanym systemem kontroli dostępu, biorąc pod uwagę ewentualne uszkodzenia i zagubienie.

Gdzie mogę kupić

Wielu zagranicznych i rosyjskich producentów zaciekle konkuruje ze sobą na rynku. Wiodący tych, którzy oferują pełną gamę sprzętu do instalacji ACS.

Czynnikami decydującymi są cena i jakość oprogramowania i kontrolerów.

Według zapytań wyszukiwania Yandex lista popularnych producentów obejmuje:

- rosyjskie marki - PERСo, Parsec, RusGuard, IronLogic, Era Nowych Technologii, ProxWave;

- firmy zagraniczne - Hid Global, ZKTeco, Suprema, NedAp, Hikvision.

Na stronie w sklepie internetowym możesz zamówić online nowości i popularne modele. Opis, dane techniczne, funkcje, zdjęcia, instrukcje podłączenia są tam dostępne.

Instalacja ACS realizowana jest przez wyspecjalizowane firmy, które są w stanie zrealizować pełny cykl od projektu po dostawę całej architektury na obiekcie. Jednocześnie eksperci udzielą przydatnych porad i zaleceń - jakie są systemy kontroli dostępu, jakie urządzenia firmy lepiej wybrać, jak wybrać, który komponent lepiej kupić, ile to kosztuje.

Najlepsze systemy kontroli dostępu i zarządzania

Ocena wysokiej jakości komponentów ACS opiera się na recenzjach na stronach producentów. O popularności modeli, zdaniem kupujących, zdecydowała niezawodność, łatwość montażu i konserwacji, trwałość, wykonanie i cena.

Przegląd przedstawia rankingi wśród najlepszych kontrolerów autonomicznych i sieciowych.

TOP 4 najlepsze autonomiczne kontrolery kontroli dostępu

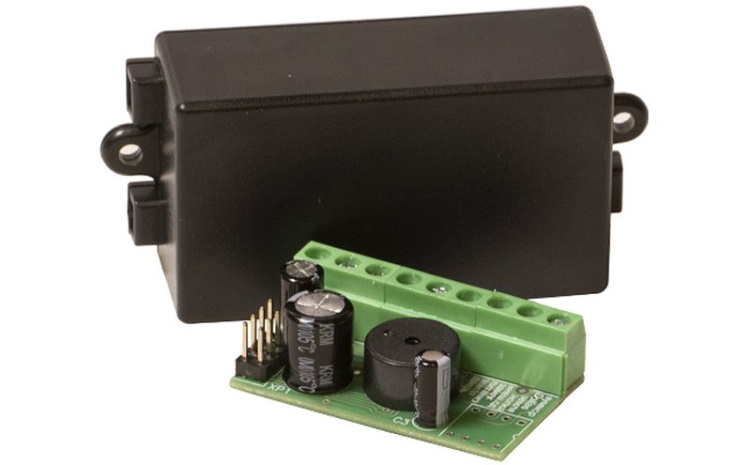

AT-K1000 UR Box

Marka - AccordTec (Rosja).

Kraj pochodzenia - Rosja.

Kompaktowe rosyjskie rozwiązanie do sterowania napędami elektrycznymi 12/24 V i kontroli dostępu w jednym punkcie przejścia do pomieszczeń przemysłowych lub administracyjnych, wejść do budynków. Może być instalowany oddzielnie lub wewnątrz siłowników. Wyprodukowany na płytce umieszczonej w kompaktowej plastikowej walizce. Zainstalowany wskaźnik informacyjny i czujnik położenia drzwi.

Z czytnikiem iButton udostępnia dziewięć trybów pracy. Ustawiony tryb jest zapisywany w pamięci z automatycznym przejściem do niego po wyłączeniu i ponownym włączeniu zasilania. Dzięki czytnikom kart zbliżeniowych obsługujących protokoły Wiegand, zapewnia cztery tryby. W zestawie znajduje się zworka do programowania urządzenia.

Średnia cena to 960 rubli.

- obsługa interfejsów iButton i Wiegand26;

- rodzaj zamka wybierany jest niezależnie;

- otwarcie zamka do 255 sekund;

- zapobieganie nieprawidłowemu włączeniu;

- identyfikacja 1320 kluczy;

- wskazanie;

- małe rozmiary.

- wyraźnie wyrażone nie zostały zidentyfikowane.

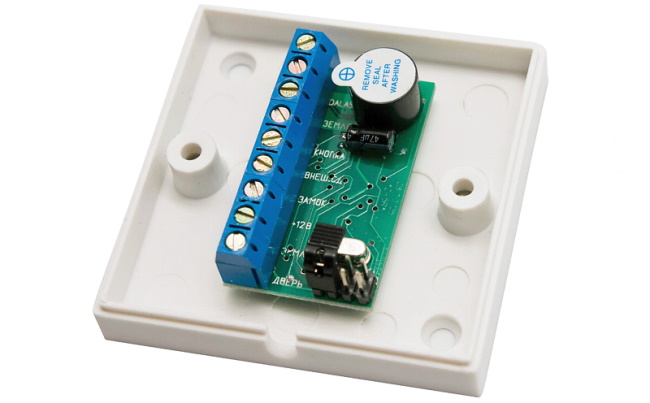

Smartec ST-SC010

Marka - Smartec (Rosja).

Kraj pochodzenia - Rosja.

Autonomiczny model produkcji krajowej do tworzenia niezależnego systemu kontroli dostępu w lokalizacjach zdalnych bez konieczności organizowania dodatkowych kanałów komunikacji z konsolą centralną. Jest używany razem z czytnikiem zewnętrznym. Bezpieczeństwo zwiększa się poprzez zamontowanie urządzenia wewnątrz chronionego obiektu. Programuje się go kartą master lub pilotem na podczerwień. Możesz usunąć / dodać jedną kartę lub całą grupę, w tym. w przypadku utraty. Obsługiwane są czytniki z Wiegand26/34 i klawiaturą.

Sprzedawane w cenie 1365 rubli.

- identyfikacja do 500 użytkowników;

- programowalny czas działania przekaźnika;

- praca w trybie impulsowym lub wyzwalającym;

- możliwość rejestracji grupowej;

- blokowanie dostępu;

- z funkcją kopiowania kluczy w celu przeniesienia do innego kontrolera;

- wbudowany alarm dźwiękowy;

- Sygnalizacja LED.

- niewykryty.

Przekaźnik Alicja K-1

Marka - „Alicja” (Rosja).

Kraj pochodzenia - Rosja.

Uniwersalne, rosyjskie opracowanie do sterowania aktuatorami dostępu. Instalowany zarówno osobno, jak i w zamku. Możesz zmienić układ pamięci. Przeznaczony do 1216 klawiszy. Zwykle służy do dostępu do pomieszczeń biurowych, przemysłowych lub magazynowych, a także wejść do budynków mieszkalnych.

Można znaleźć za 580 rubli.

- ścisłość;

- niezależny dobór zamka;

- czas przełączania napędu elektrycznego o mocy do 255 sekund;

- sygnalizacja dźwiękowa i świetlna;

- zapobieganie nieprawidłowemu włączeniu;

- niska cena.

- niewykryty.

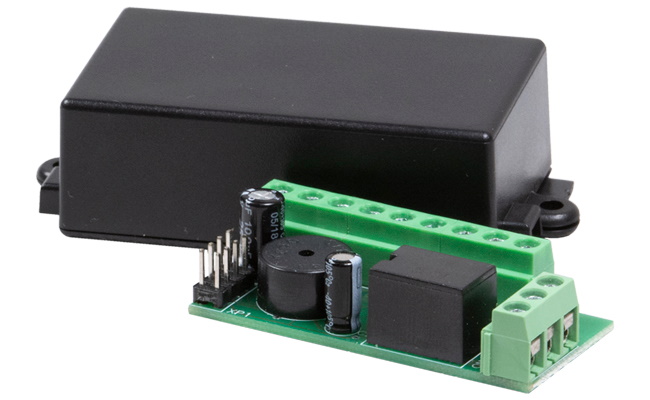

Z-5R (mod. Przekaźnik Wiegand)

Marka - IronLogic (Rosja).

Kraj pochodzenia - Rosja.

Model miniaturowy z wyjściem przekaźnikowym zasilania do sterowania zamkiem, przyciskiem otwierania, czytnikami kart lub stycznikami, zewnętrznym sterowaniem brzęczykiem lub diodą LED czytnika, czujnikiem położenia drzwi. Nadaje się do montażu w zamku lub osobno.

Tryby pracy:

- Normalny - użycie klawiszy zwykłych lub blokujących;

- Blokowanie - użycie kluczy blokujących;

- Przekaźnik - działa, gdy klucz znajduje się w strefie czytnika, wyłącza się w przypadku nieobecności;

- Akceptuj - wprowadzenie wszystkich kluczy do pamięci i utworzenie bazy danych;

- Spust - włącza/wyłącza blokadę dotykając klawisza.

Przedział cenowy wynosi od 767 do 860 rubli.

- niezależny wybór zamka;

- prosta instalacja i podłączenie;

- programowanie przez komputer;

- zapobieganie nieprawidłowemu włączeniu;

- ścisłość;

- doskonały stosunek jakości do ceny.

- niezidentyfikowany.

Recenzja wideo kontrolera:

tabela porównawcza

| AT-K1000 UR Box | Smartec ST-SC010 | Przekaźnik Alicja K-1 | Z-5R (mod. Przekaźnik Wiegand) | |

|---|---|---|---|---|

| Liczba kluczy | 1320 | 500 | 1216 | 1364 |

| Interfejs z czytnikiem | iButton, Wiegand 26 | Wieganda 26, 34 | iButtonTM, Wiegand 26, 34, 37, 40, 42 | DallasTM (iButton), Wiegand 26, 34, 37, 40, 42 |

| Godziny otwarcia | 0-255 | 1-99 | 1-255 | 0-220 |

| Napięcie zasilania, V | 12 | 12 | 10-14 | 9-24 |

| Prąd przełączania, A | 4 | 2 | 4.5 | 3 |

| Wymiary, cm | 6,5x3,8x2,2 | 6,5x5,4x1,9 | 5,5x2,55x1,6 | 6,5x6,5x2,0 |

| Waga, g | 16 | 40 | 20 | 53 |

| Gwarancja, miesiące | 12 | 12 | 12 | 12 |

TOP 5 najlepszych kontrolerów sieciowych ACS

PW-400 v.2

Marka - ProxWay (Rosja).

Kraj pochodzenia - Rosja.

Uniwersalny model kontroli i zarządzania dostępem do pomieszczeń przemysłowych i mieszkalnych z uwzględnieniem zdarzeń i czasu przejścia. Znajduje zastosowanie jako element ogólnego systemu kontroli dostępu małego biura lub punktu kontrolnego dużego przedsiębiorstwa.Umożliwia zorganizowanie przejścia do jednego obiektu z kontrolą wejścia/wyjścia lub do dwóch różnych obiektów, a także alarmu antywłamaniowego.

Możliwość identyfikacji do 32 tysięcy kluczy. Pamięć przechowuje do 47 tysięcy zdarzeń, 250 stref czasowych i harmonogramów tygodniowych. Produkowany jest w postaci płyty bez obudowy na sprzęt wbudowany podczas pracy w niskich temperaturach do -40⁰С.

Producent oferuje za 13 700 rubli.

- duża pamięć nieulotna;

- dwa porty Wiegand;

- z funkcją „anti-double”;

- wejście stykowe drzwi;

- prosta konserwacja;

- zegar czasu rzeczywistego.

- niewykryty.

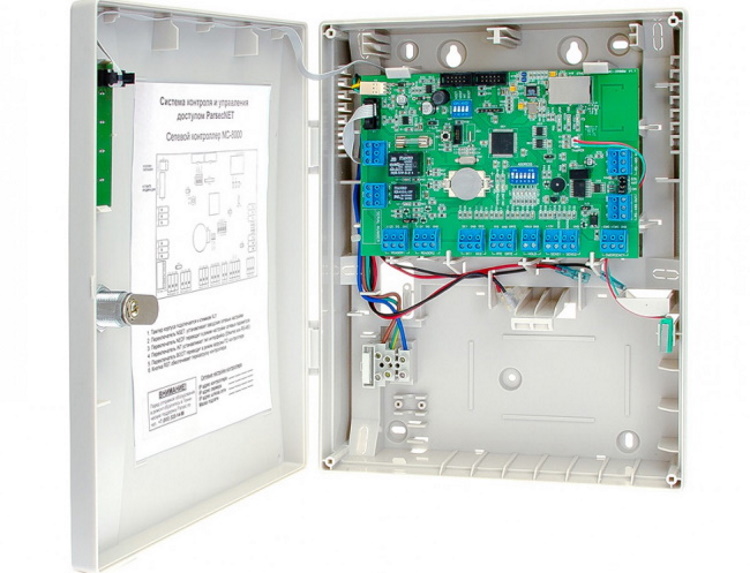

NC-8000

Marka - Parsec (Rosja).

Kraj pochodzenia - Rosja.

Podstawowy model do użycia w ParsecNET podczas wyposażania punktu dostępowego i powiązanej sygnalizacji strażnika. Steruje dowolnym urządzeniem wykonawczym do ograniczania przejścia (bramka obrotowa, zamek) i działania alarmu.

Baza danych przechowuje informacje o ośmiu tysiącach kluczy. Pamięć zawiera 16 tys. zdarzeń, profili czasowych (64) i świąt (32). Komunikacja z komputerem poprzez kanały Ethernet lub Rs-485.

Działanie urządzenia, elektrozamków i innych urządzeń zapewnia wbudowane źródło zasilania. Jest dostarczany w wytrzymałej plastikowej obudowie z miejscem na baterię zapasową.

W sprzedaży za 22 250 rubli.

- duża ilość pamięci;

- dawanie sygnału w przypadku braku ruchu na obiekcie w obecności znajdujących się tam osób;

- funkcja otwartych drzwi do wyjścia użytkownika z uprawnieniami „właściciela”;

- liczenie ilości osób w obiekcie;

- wydawanie identyfikatorów z terminem;

- ustawienie liczby dozwolonych dostępu;

- odzyskiwanie w przypadku utraty zasilania;

- planowanie;

- dostęp do dwóch kart.

- wyraźnie nieobecny.

Instrukcja wideo podłączenia NC-8000 do linii RS-485:

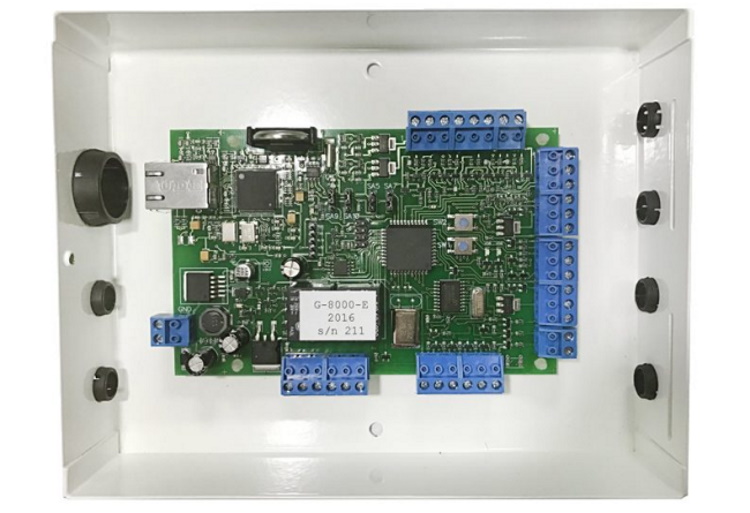

Brama-8000

Marka - Brama (Rosja).

Kraj pochodzenia - Rosja.

Uniwersalny model podstawowy do zastosowania jako główny element systemu Gate CUD podczas kontroli dostępu do pomieszczeń przemysłowych lub mieszkalnych, a także rozliczania czasu zdarzeń i przejścia do biura. Znajduje zastosowanie przy wyposażaniu punktów dostępowych - jednego dwustronnego lub dwóch jednostronnych. Obsługiwane są wszystkie popularne czytniki ze sterowaniem różnymi elementami wykonawczymi. Dodatkowe wejścia umożliwiają podłączenie czujników przeciwpożarowych i bezpieczeństwa.

Pamięć nieulotna może pomieścić 16 000 kluczy, 8 000 zdarzeń i 7 harmonogramów. Pierwotna regulacja i programowanie odbywa się za pomocą komputera lub autonomicznie z możliwością dodawania/usuwania kluczy, zmiany czasu działania przekaźnika. Łączenie w linię za pomocą interfejsu RS-422 (RS-485) w trybie sieciowym do 254 sterowników w celu podłączenia do komputera sterującego.

Średnia cena to 4780 rubli.

- duża ilość pamięci;

- wsparcie dla zwykłych czytelników;

- możliwość pracy autonomicznej lub sieciowej;

- wprowadzenie do sieci do 254 urządzeń;

- całodobowa kontrola dwóch stref bezpieczeństwa;

- w trybie FreeLogic sterowanie przez zdarzenia, które naprawia kontroler;

- proste oprogramowanie;

- akceptowalna cena.

- brak zasilania.

Podstawy bramy:

Siatka Z-5R

Marka - IronLogic (Rosja).

Kraj pochodzenia - Rosja.

Kompaktowy model do samodzielnych lub sieciowych systemów CUD, w tym w hotelu lub przedsiębiorstwie.Steruje zamkami z napędami elektromechanicznymi i elektromagnetycznymi. Kołowrót wymaga dwóch takich urządzeń lub modelu Extended. Możliwość identyfikacji 2024 kluczy, pamięta 2048 zdarzeń. Dwa wejścia dla czytników z obsługą protokołu Dallas TM. Maksymalna odległość linii komunikacyjnej to 1,2 km. Pięć trybów - Free Pass, Normal, Block, Trigger i Accept. Programowanie można wykonać za pomocą komputera PC za pomocą adaptera

Sprzedany za 2280 rubli.

- niezależny wybór zamka;

- prosta instalacja;

- łatwe połączenie przez RS-485;

- możliwość przywrócenia bazy danych w trybie Accept;

- zapobieganie nieprawidłowemu połączeniu;

- małe rozmiary;

- mała cena.

- niezidentyfikowany.

Dyskusja wideo możliwości kontrolera X-5R Net:

ERA-2000 v2

Marka - „Era Nowych Technologii” (Rosja).

Kraj pochodzenia - Rosja.

Model sieciowy do instalacji w obiektach średniej wielkości, w hotelu lub małym biurze zatrudniającym do dwóch tysięcy pracowników. Urządzenie można łatwo podłączyć poprzez Ethernet do istniejącej sieci lokalnej w obiekcie. Pamięć przechowuje informacje o 60 tysiącach zdarzeń. Obsługuje dwa punkty dostępowe TouchMemory lub jeden Wiegand4-64. Zarządza różnymi urządzeniami wykonawczymi - od zamków i kołowrotów po bramki i szlabany. Klucze elektroniczne mogą być ograniczone liczbą miejsc w strefie, liczbą karnetów, godziną lub rozkładem jazdy.

Plastikowa obudowa zawiera dwie płytki, z których jedna ma listwę zdalną z zaciskami do połączeń, aby uprościć instalację i zmniejszyć ryzyko błędu ludzkiego. Możliwe jest zresetowanie do ustawień instalacji.

Cena od producenta to 12 625 rubli.

- obsługa różnych typów kluczy elektronicznych;

- zapisanie w pamięci do 200 schematów przejazdów;

- dostępność oprogramowania własnościowego;

- rejestracja dostępu przez otwarte drzwi;

- potwierdzenie sprzętowe i programowe przejścia;

- zegar z czasem rzeczywistym;

- programowanie offline;

- firmware ze zdalną zmianą.

- niewykryty.

tabela porównawcza

| PW-400 v.2 | NC-8000 | Brama-8000 | Siatka Z-5R | ERA-2000 v2 | |

|---|---|---|---|---|---|

| Liczba kluczy elektronicznych | 32000 | 8000 | 8167/16334 | 2024 | 2000 |

| Liczba czytelników | 2 | 2 | 2 | 2 | 4 |

| Liczba wejść alarmowych | 8 | 0 | 4 | 0 | 2 |

| Rozmiar pamięci zdarzeń | 47000 | 16000 | 8192 | 2048 | 60000 |

| Interfejs PC | USB, Ethernet 100 | Ethernet, RS-485 | Ethernet | Ethernet | Ethernet (IEEE802.3) |

| Napięcie zasilania, V | 12 | 12 | 11,4-15 | 9-18 | 12-24 |

| Wymiary, cm | 12,5x10,0x2,5 | 29,0x23,0x8,5 | 20,0x15,5x4,0 | 6,5x6,5x1,8 | 11,2x12,5x3,3 |

| Waga, g | 1000 | 1400 | 1050 | 80 | 200 |

| Rama | Plastikowy | Plastikowy | Plastikowy | Plastikowy | Plastikowy |

| Gwarancja, miesiące | 12 | 12 | 12 | 12 | 60 |

| Miejsce na baterię | Nie | jest | Nie | Nie | Nie |

Doświadczone wskazówki - jak zainstalować system kontroli dostępu

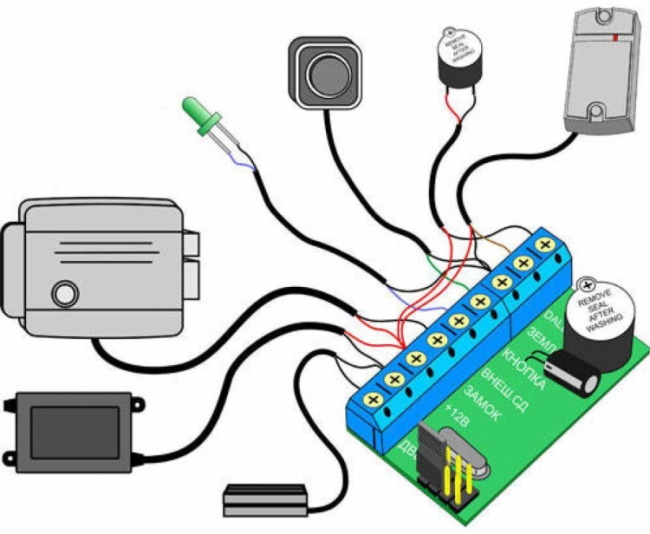

Aby złożyć prosty system własnymi rękami, będziesz potrzebować instrukcji krok po kroku dotyczących działań i komponentów:

- zamek, w zależności od konstrukcji drzwi, jest normalnie otwarty lub zamknięty;

- klucz lub karta dostępu;

- czytnik pasujący do klucza lub karty to najlepsza opcja Mifare, która może pracować w trybie bezpiecznym;

- autonomiczny kontroler typu z minimalnym zestawem funkcji;

- przycisk wyjścia;

- zasilacz, który zapewnia wystarczający prąd.

Komponenty są połączone kablem, którego liczba żył jest określona przez schemat instalacji. Zwykle używany jest sześcio- lub ośmiożyłowy kabel sygnałowy. Podczas montażu zamka na drzwiach przejście drzwiowe służy do ochrony mechanicznej. Sterownik i zasilacz montowane są wewnątrz pomieszczeń na ścianie w miejscach o małym natężeniu ruchu w specjalnej obudowie. Zaciski są mocowane zgodnie z kolorową instrukcją.

Program jest konfigurowany po połączeniu wszystkich elementów. Aby utworzyć bazę danych należy przyłożyć kartę do czytnika podczas brzęczyka - dane zostaną automatycznie zapisane, a sygnały ustaną. Aktywuj inne karty w ten sam sposób.

Dzięki temu zainstalowany system kontroli dostępu powinien stać się niezawodną ochroną obiektu.

Ciesz się zakupami. Zadbaj o siebie i swoich bliskich!

popularne artykuły

-

Top ranking najlepszych i najtańszych skuterów do 50 cm3 w 2025 r.

Wyświetlenia: 131650 -

Ocena najlepszych materiałów dźwiękochłonnych do mieszkania w 2025 roku

Wyświetlenia: 127690 -

Ocena tanich analogów drogich leków na grypę i przeziębienie na rok 2025

Wyświetlenia: 124518 -

Najlepsze męskie sneakersy w 2025 roku

Wyświetlenia: 124032 -

Najlepsze złożone witaminy w 2025 roku

Wyświetlenia: 121939 -

Najwyższy ranking najlepszych smartwatchy 2025 - stosunek ceny do jakości

Wyświetlenia: 114979 -

Najlepsza farba do siwych włosów - najwyższa ocena 2025

Wyświetlenia: 113394 -

Ranking najlepszych farb do drewna do wnętrz w 2025 roku

Wyświetlenia: 110318 -

Ranking najlepszych kołowrotków spinningowych w 2025

Wyświetlenia: 105328 -

Ranking najlepszych lalek erotycznych dla mężczyzn na rok 2025

Wyświetlenia: 104365 -

Ranking najlepszych kamer akcji z Chin w 2025 roku

Wyświetlenia: 102215 -

Najskuteczniejsze preparaty wapniowe dla dorosłych i dzieci w 2025 roku

Wyświetlenia: 102011