Valutazione dei migliori sistemi di controllo e gestione accessi (ACS) per il 2025

Con l'ampliamento della gamma di potenziali minacce, viene prestata molta attenzione alla garanzia e al mantenimento della sicurezza nelle strutture, dalle istituzioni educative o dagli uffici ai grandi centri commerciali o alle imprese. Insieme ai soliti agenti di sicurezza a tempo pieno che svolgono queste funzioni, vengono utilizzati attivamente mezzi e sistemi tecnici che migliorano significativamente le capacità del servizio di sicurezza.

Ora il mercato ha una vasta selezione di tali dispositivi, sia di produzione russa che straniera. I forum sulle tecnologie di sicurezza che si tenevano regolarmente prima della pandemia di coronavirus hanno riunito in un unico sito rappresentanti di dozzine di marchi occidentali e centinaia di produttori nazionali. Tra la varietà di prodotti, scegliere il dispositivo ottimale è abbastanza difficile. Le valutazioni presentate nella recensione ti aiuteranno a navigare tra la gamma di modelli.

Articolo consigliato su I migliori sistemi biometrici di controllo accessi.

Contenuto

- 1 Che cos'è e perché ne hai bisogno

- 2 Principio di funzionamento

- 3 Aree di utilizzo

- 4 tipi

- 5 componenti ACS

- 6 Criteri di scelta

- 7 Dove potrei comprare

- 8 I migliori sistemi di controllo e gestione accessi

- 9 Suggerimenti esperti: come installare un sistema di controllo accessi

Che cos'è e perché ne hai bisogno

Sistema di controllo e gestione degli accessi (ACS) - un insieme di dispositivi tecnici e hardware e software compatibili per garantire l'accesso alla struttura.

È destinato a limitare e fissare l'ingresso (uscita) attraverso i tratti attrezzati del varco con il controllo operativo dei dipendenti, nonché il tempo della loro permanenza nell'area riservata.

È parte integrante del sistema di sicurezza generale.

Funzioni principali

- Autorizzazione: vengono assegnati gli identificatori, vengono determinate le caratteristiche biometriche; la loro registrazione con il compito degli intervalli di tempo e del livello di accesso (quando, dove, a chi è consentito).

- Identificazione - identificazione tramite identificatori o segni di lettura.

- Autorizzazione – verifica del rispetto delle autorizzazioni specificate.

- Autenticazione - determinazione dell'affidabilità mediante caratteristiche di identificazione.

- Attuazione - autorizzazione o divieto in base ai risultati dell'analisi.

- Registrazione - azioni correttive.

- Reazione - misure in caso di tentativo di accesso non autorizzato: segnalazioni e allarmi, blocco della zona, ecc.

Compiti

- Impostazione o disinserimento secondo le normative stabilite, in situazioni di emergenza - registrazione e memorizzazione di informazioni.

- Controllo in linea a distanza.

- Controllo degli accessi secondo l'autorità ufficiale.

- Identificazione e controllo degli spostamenti dei dipendenti presso la struttura, impedendo il rientro utilizzando gli stessi identificativi.

- Contabilità dell'orario di lavoro. Fissare l'ora e la data di arrivo di un dipendente in un luogo specifico con una registrazione della durata del suo soggiorno lì.

- Integrazione con altri elementi di sicurezza: sicurezza, antincendio, videosorveglianza.

Principio di funzionamento

Basato sul confronto di varie caratteristiche di identificazione di una persona o di un veicolo con i parametri nella memoria ACS. Ognuno ha un identificatore personale: un codice o una password. È anche possibile utilizzare la biometria: immagine del viso, impronte digitali, geometria della mano, dinamica della firma.

In prossimità dell'ingresso dell'area chiusa sono installati dispositivi per l'inserimento dei dati o la lettura delle informazioni. Quindi il materiale viene trasferito ai controller di accesso per l'analisi e la reazione appropriata: aprire o bloccare la porta, attivare l'allarme o registrare la presenza del dipendente lì.

Aree di utilizzo

Posizioni di installazione dell'ACS:

- governo;

- banche e istituzioni finanziarie;

- centri commerciali;

- imprese, magazzini, territori chiusi;

- istituzioni educative;

- strutture culturali e sportive;

- alberghi;

- edifici residenziali, appartamenti;

- parcheggi.

tipi

Per tipo di gestione

- Autonomo - passaggio senza controllo operatore e segnalazione alla consolle centrale.

- Centralizzato: l'accesso è consentito dalla console centrale.

- Universale: la possibilità di passare al funzionamento autonomo in caso di malfunzionamento delle apparecchiature di rete, interruzione della comunicazione, guasto della console centrale.

Per numero di punti di controllo

- Piccola capacità - fino a 64.

- Medio capiente - fino a 256.

- Grande capacità - oltre 256.

Per classe di funzionalità

1. Il primo è la funzionalità limitata.

Sistemi autonomi con il più semplice set di funzioni per piccoli oggetti senza la necessità di combinare oggetti controllati in un unico complesso con controllo centralizzato. Il set completo comprende un elemento esecutivo, il lettore e il controller. Un esempio sono le serrature budget con lettori di chiavi elettroniche o dialer di codice integrati. È possibile collegare pulsanti di uscita, interruttori reed di apertura, sensori IR.

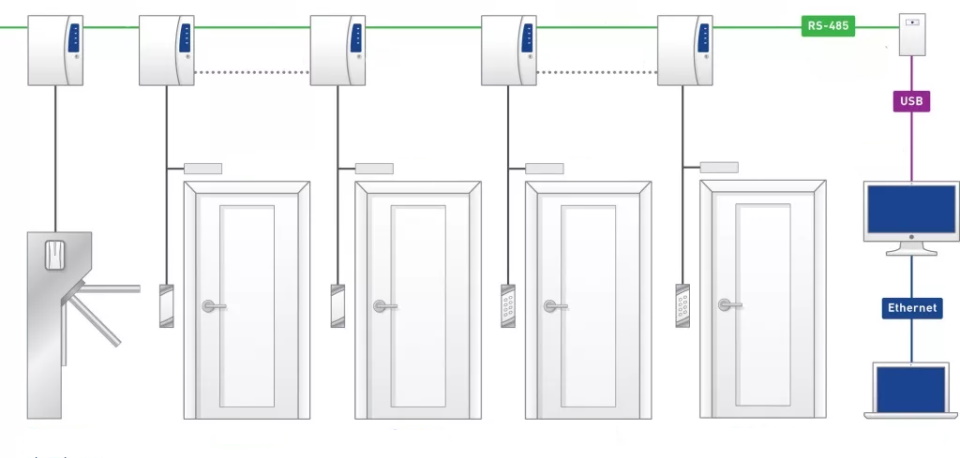

2. Il secondo riguarda le funzionalità avanzate.

Complessi economici basati su più controllori con aumento della quantità di informazioni trattate e del numero di utenti, nonché l'uso obbligatorio di un computer per programmare tutti i controllori, raccogliere e analizzare informazioni, compilare report e riepiloghi e monitorare efficacemente la situazione presso la struttura.

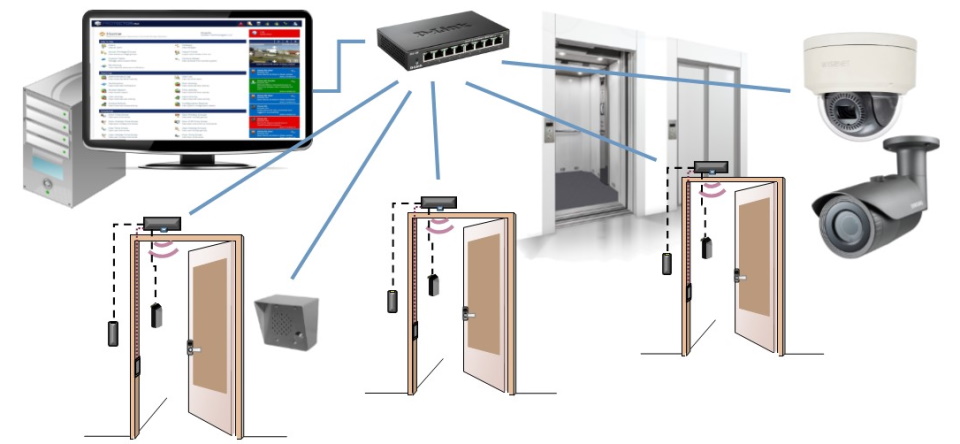

3. Il terzo riguarda i sistemi multifunzionali.

I migliori complessi di rete multilivello per un gran numero di utenti con controllori collegati in reti locali, offerti dai migliori produttori. Vengono utilizzati quando è necessario controllare il tempo di passaggio tramite identificatori elettronici complessi.

In base al grado di protezione contro l'accesso non autorizzato

- Normale.

- Elevato.

- Alto.

componenti ACS

Dispositivi di blocco

Strutture tecniche per una barriera fisica contro l'ingresso non autorizzato nella struttura.

uno.Tornelli - per organizzare l'identificazione di qualsiasi persona che entra nella struttura. Strutturalmente ci sono:

- vita;

- a tutta altezza.

2. Porte: per il passaggio in una stanza o in un territorio. Dotato di attuatori:

- chiavistelli elettromagnetici - che si attivano quando viene applicata o rimossa l'alimentazione;

- serrature elettromeccaniche - l'azione dell'impulso di apertura prima di aprire e chiudere la porta;

- serrature elettromagnetiche - apertura quando l'alimentazione viene interrotta;

- meccanismi di azionamento.

3. Cabine chiuse - per il blocco con ulteriore conferma dell'identità.

4. Cancello - per il passaggio di veicoli standard.

5. Barriere - per il passaggio di veicoli complessivi.

6. Dissuasori - strutture in aumento per bloccare l'ingresso.

Identificatori

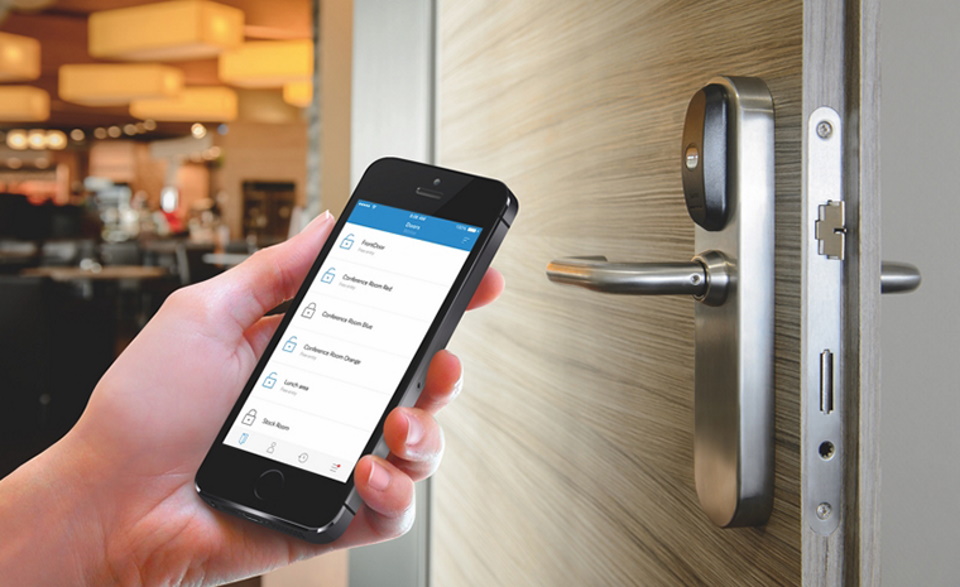

Dispositivi per la memorizzazione dei dati che determinano i diritti di accesso del titolare. Differiscono nell'uso della tecnologia di registrazione. Modalità di accesso:

- identificazione a radiofrequenza (RFID) - portachiavi o tessera plastificata;

- identificazione virtuale - generazione di codice casuale da un'applicazione speciale in uno smartphone;

- per numero di cellulare;

- password - inserimento di un codice PIN sul pannello;

- identificazione biometrica - per caratteristiche umane uniche.

Lettori

Ricevitori di codici identificativi da tradurre nel blocco decisionale. Lavora con determinati identificatori, la lettura viene eseguita:

- per carte magnetiche - da un nastro;

- per tasti Touch Memory - a contatto;

- per Smart-card - dal chip integrato;

- GSM - per numero di telefono;

- biometria - in base alle caratteristiche individuali di una persona, convertita in una sequenza digitale;

- Codice PIN: un insieme di determinate combinazioni;

- contactless - utilizzando l'interazione RFID a radiofrequenza.

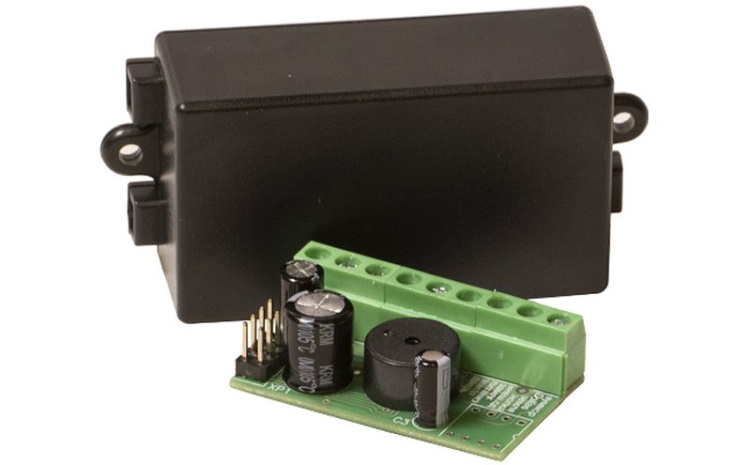

Controllori

Un'unità elettronica per l'analisi dei dati ricevuti e la generazione di un comando per l'azione degli attuatori. Secondo il metodo di gestione, ci sono varietà:

- autonomo - lavorano in modo indipendente e non sono inclusi in un unico sistema;

- rete - operare in combinazione con gli stessi modelli sotto un unico controllo.

Software

Fornisce lo sviluppo di algoritmi di controllo per tutti i componenti ACS. Installato su un computer o un server separato della console centrale, a seconda della capacità del pacchetto.

Equipaggiamento ausiliario

Se necessario, vengono inoltre collegati un sistema di sicurezza con videosorveglianza, allarmi antincendio, sensori di apertura porte, ascensori, etilometri, gruppi di continuità, ecc.

Criteri di scelta

Ogni sistema è progettato tenendo conto dei seguenti fattori:

- Compiti assegnati ad ACS: i parametri futuri sono influenzati dal loro numero e dalle loro caratteristiche.

- La necessità di funzioni aggiuntive e l'interfacciamento con altri mezzi: il collegamento di telecamere di videosorveglianza, sensori biometrici, tornelli, lettori, identificatori.

- Tipo di sistema di controllo degli accessi in base alle dimensioni dell'oggetto: in un piccolo negozio è sufficiente un'attrezzatura autonoma e, quando si esegue la manutenzione di un business center o di una società, è necessario implementare un complesso di rete multilivello.

Gli esperti consigliano: cosa cercare per evitare errori nella scelta:

- prima dell'implementazione dell'ACS, esaminare a fondo la struttura per determinare la posizione ottimale dei posti di blocco, dove il passaggio sarà libero senza creare code;

- chiarire la possibile integrazione con altri elementi di sicurezza;

- determinare la progettazione di dispositivi per garantire la sicurezza dalle influenze esterne e climatiche;

- calcolare la minimizzazione dell'impatto sulla stabilità della comunicazione nell'ACS della radiazione elettromagnetica proveniente dai cavi elettrici che passano nelle immediate vicinanze;

- verificare le prestazioni e la compatibilità del software con il numero di dipendenti richiesto;

- prevedere situazioni con surriscaldamento del controller in caso di flusso di flusso elevato;

- installare un alimentatore di emergenza;

- ordinare un lotto di abbonamenti in conformità con il sistema di controllo accessi installato, tenendo conto di eventuali danni e perdite.

Dove potrei comprare

Molti produttori stranieri e russi competono ferocemente tra loro sul mercato. Leader tra coloro che offrono una gamma completa di apparecchiature per l'installazione di ACS.

I fattori determinanti sono il prezzo e la qualità del software e dei controller.

Secondo le query di ricerca Yandex, l'elenco dei produttori popolari include:

- Marchi russi: PERСo, Parsec, RusGuard, IronLogic, Era of New Technologies, ProxWave;

- società estere - Hid Global, ZKTeco, Suprema, NedAp, Hikvision.

Nella pagina del negozio online puoi ordinare online nuovi articoli e modelli popolari. La descrizione, le specifiche, le caratteristiche, le foto, le istruzioni di connessione sono disponibili lì.

L'installazione di ACS viene eseguita da aziende specializzate in grado di implementare un ciclo completo dalla progettazione alla consegna dell'intera architettura presso la struttura. Allo stesso tempo, gli esperti forniranno consigli e raccomandazioni utili: quali sono i sistemi di controllo degli accessi, quali dispositivi dell'azienda è meglio scegliere, come scegliere, quale componente è meglio acquistare, quanto costa.

I migliori sistemi di controllo e gestione accessi

La valutazione dei componenti ACS di alta qualità si basa sulle recensioni sulle pagine dei produttori. La popolarità dei modelli, secondo gli acquirenti, era determinata da affidabilità, facilità di installazione e manutenzione, durata, lavorazione e prezzo.

La recensione presenta le classifiche tra i migliori controller standalone e di tipo di rete.

I 4 migliori controller di controllo accessi standalone

Scatola AT-K1000 UR

Marchio - AccordTec (Russia).

Paese di origine - Russia.

Uno sviluppo russo compatto per il controllo di azionamenti elettrici 12/24 V e il controllo dell'accesso in un punto di passaggio a locali industriali o amministrativi, ingressi di edifici. Può essere installato separatamente o all'interno degli attuatori. Prodotto su una tavola posta in una custodia di plastica compatta. Indicazione informativa installata e sensore di posizione della porta.

Con il lettore iButton offre nove modalità di funzionamento. La modalità impostata viene salvata in memoria con passaggio automatico ad essa quando l'alimentazione viene spenta e quindi riaccesa. Con lettori di schede di prossimità che supportano i protocolli Wiegand, offre quattro modalità. Il kit comprende un ponticello per la programmazione del dispositivo.

Il prezzo medio è di 960 rubli.

- supporto per le interfacce iButton e Wiegand26;

- il tipo di serratura viene scelto in modo indipendente;

- apertura della serratura fino a 255 secondi;

- prevenzione dell'inclusione errata;

- identificazione 1320 chiavi;

- indicazione;

- piccole dimensioni.

- chiaramente espressi non sono stati identificati.

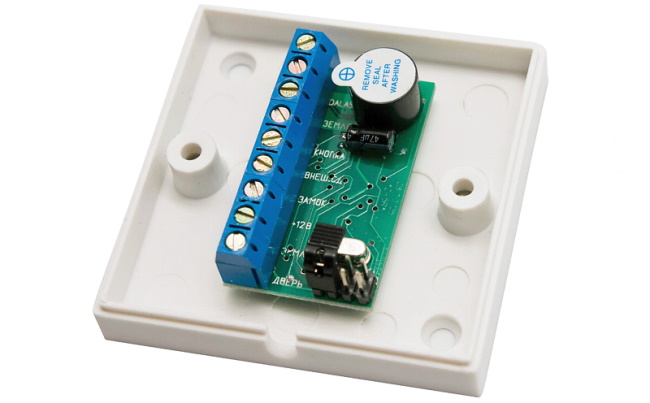

Smartec ST-SC010

Marca - Smartec (Russia).

Paese di origine - Russia.

Un modello autonomo di produzione domestica per realizzare un sistema autonomo di controllo accessi presso siti remoti senza la necessità di organizzare ulteriori canali di comunicazione con la consolle centrale. Viene utilizzato insieme a un lettore esterno. La sicurezza è aumentata montando il dispositivo all'interno dell'oggetto protetto. È programmato da una master card o da un telecomando a infrarossi. Puoi eliminare / aggiungere una carta o un intero gruppo, incl. in caso di smarrimento. Sono supportati lettori con Wiegand26/34 e tastiera.

Venduto al prezzo di 1365 rubli.

- identificazione fino a 500 utenti;

- tempo di funzionamento del relè programmabile;

- lavorare in modalità impulso o trigger;

- la possibilità di iscrizione di gruppo;

- blocco dell'accesso;

- con la funzione di copiare chiavi da trasferire ad altro controllore;

- allarme acustico integrato;

- Indicazione LED.

- non rilevata.

Staffetta Alice K-1

Marchio - "Alice" (Russia).

Paese di origine - Russia.

Sviluppo universale di fabbricazione russa per il controllo degli attuatori di accesso. Installato sia separatamente che nel castello. È possibile riorganizzare il chip di memoria. Progettato per 1216 chiavi. Di solito viene utilizzato per l'accesso a uffici, locali industriali o magazzini, nonché per ingressi di edifici residenziali.

Può essere trovato per 580 rubli.

- compattezza;

- selezione indipendente del castello;

- tempo di commutazione dell'azionamento elettrico con potenza fino a 255 secondi;

- indicazione audio e luminosa;

- prevenzione dell'inclusione errata;

- prezzo basso.

- non rilevata.

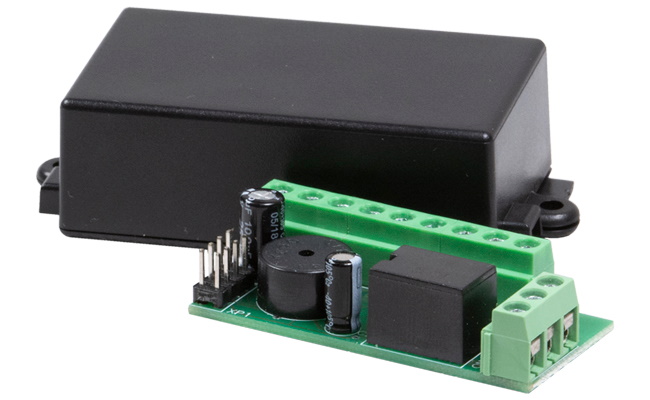

Z-5R (mod. Relè Wiegand)

Marchio - IronLogic (Russia).

Paese di origine - Russia.

Modello miniaturizzato con uscita a relè di potenza per comando serratura, pulsante di apertura, lettori di tessere o contattori, comando esterno di buzzer o led lettore, sensore di posizione porta. Adatto per installazione nel castello o separatamente.

Modalità operative:

- Normale: l'uso di chiavi ordinarie o di blocco;

- Blocco - utilizzo di chiavi di blocco;

- Relè - funziona quando la chiave è in zona lettore, si spegne in caso di assenza;

- Accetta - inserendo tutte le chiavi in memoria e formando un database;

- Trigger: attiva / disattiva la serratura toccando la chiave.

La fascia di prezzo va da 767 a 860 rubli.

- scelta indipendente della serratura;

- semplice installazione e collegamento;

- programmazione tramite computer;

- prevenzione dell'inclusione errata;

- compattezza;

- ottimo rapporto qualità prezzo.

- non identificato.

Revisione video del controller:

tavola di comparazione

| Scatola AT-K1000 UR | Smartec ST-SC010 | Staffetta Alice K-1 | Z-5R (mod. Relè Wiegand) | |

|---|---|---|---|---|

| Numero di chiavi | 1320 | 500 | 1216 | 1364 |

| Interfaccia con lettore | iButton, Wiegand 26 | Wiegand 26, 34 | iButtonTM, Wiegand 26, 34, 37, 40, 42 | DallasTM (iButton), Wiegand 26, 34, 37, 40, 42 |

| Orari di apertura | 0-255 | 1-99 | 1-255 | 0-220 |

| Tensione di alimentazione, V | 12 | 12 | 10-14 | 9-24 |

| Corrente di commutazione, A | 4 | 2 | 4.5 | 3 |

| Dimensioni, cm | 6,5x3,8x2,2 | 6,5x5,4x1,9 | 5,5x2,55x1,6 | 6,5x6,5x2,0 |

| Peso, g | 16 | 40 | 20 | 53 |

| Garanzia, mesi | 12 | 12 | 12 | 12 |

TOP 5 migliori controller di rete ACS

PW-400 v.2

Marchio - ProxWay (Russia).

Paese di origine - Russia.

Un modello universale per il controllo e la gestione degli accessi ai locali industriali e residenziali, tenendo conto degli eventi e del tempo di passaggio. Viene utilizzato come elemento del sistema generale di controllo degli accessi di un piccolo ufficio o di un posto di blocco di una grande impresa.Consente di organizzare un passaggio verso un oggetto con controllo di entrata/uscita o verso due oggetti diversi, oltre ad un antifurto.

Possibilità di identificare fino a 32mila chiavi. La memoria memorizza fino a 47 mila eventi, 250 fusi orari e orari settimanali. Viene prodotto sotto forma di una scheda senza custodia per apparecchiature integrate quando si opera a basse temperature fino a -40⁰С.

Il produttore offre per 13.700 rubli.

- grande memoria non volatile;

- due porte Wiegand;

- con la funzione "antidoppio";

- ingresso contatto porta;

- semplice manutenzione;

- orologio in tempo reale.

- non rilevata.

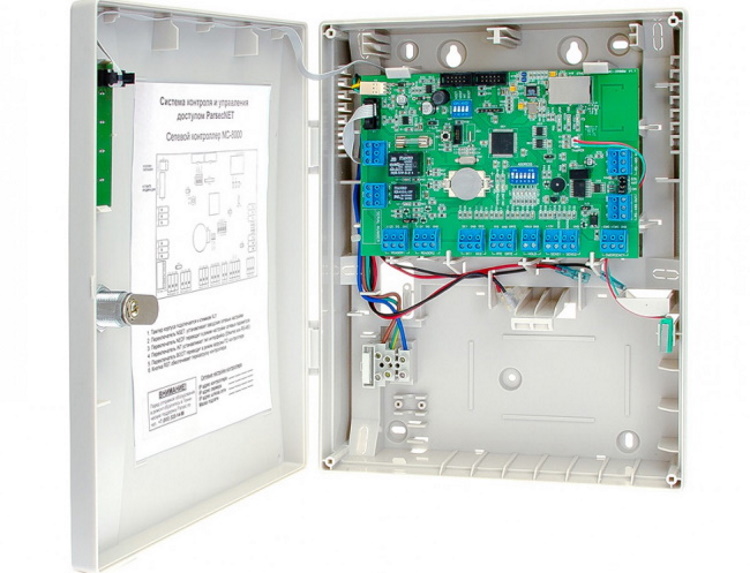

NC-8000

Marca - Parsec (Russia).

Paese di origine - Russia.

Il modello di base per l'uso in ParsecNET durante l'equipaggiamento di un punto di accesso e di una segnalazione di guardia associata. Controlla qualsiasi dispositivo esecutivo per la limitazione del passaggio (tornello, serratura) e il funzionamento dell'allarme.

Il database memorizza informazioni su ottomila chiavi. La memoria contiene 16mila eventi, profili temporali (64) e festività (32). Comunicazione con un computer tramite Ethernet o canali RS-485.

Il funzionamento del dispositivo, delle serrature elettriche e di altri dispositivi è fornito da una fonte di alimentazione integrata. Viene fornito in una custodia in plastica resistente con spazio per una batteria di backup.

In vendita per 22.250 rubli.

- grande quantità di memoria;

- dare un segnale in assenza di movimento presso la struttura in presenza di persone presenti;

- funzione di porta aperta fino all'uscita dell'utente con i privilegi di "proprietario";

- contare il numero di persone presenti nella struttura;

- rilascio di identificatori con un limite di tempo;

- impostazione del numero di accessi consentiti;

- recupero in caso di interruzione dell'alimentazione;

- programmazione;

- due carte di accesso.

- esplicitamente assente.

Istruzioni video per il collegamento dell'NC-8000 alla linea RS-485:

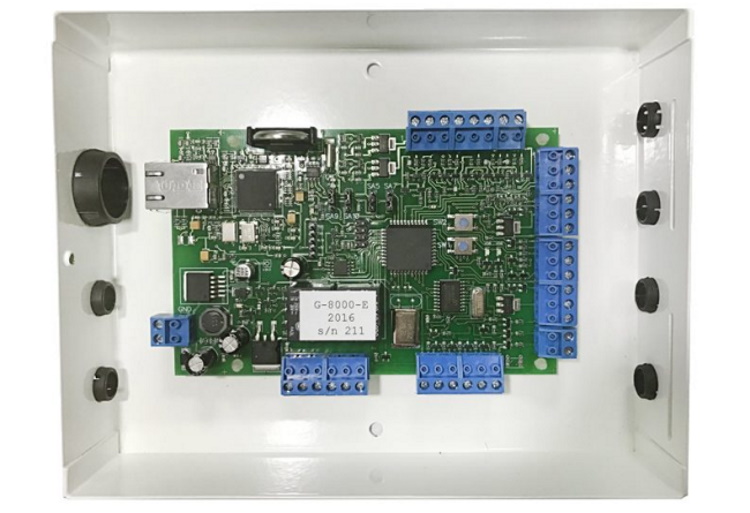

Cancello-8000

Marca - Cancello (Russia).

Paese di origine - Russia.

Un modello base universale da utilizzare come elemento principale del sistema Gate CUD per il controllo degli accessi a locali industriali o residenziali, nonché per la contabilizzazione dell'ora degli eventi e del passaggio in ufficio. Viene utilizzato per l'equipaggiamento dei punti di accesso: uno a doppia faccia o due a un lato. Viene fornito supporto per tutti i lettori comuni con il controllo di vari attuatori. Ingressi aggiuntivi consentono di collegare sensori antincendio e di sicurezza.

La memoria non volatile può memorizzare 16.000 chiavi, 8.000 eventi e 7 programmi. La regolazione primaria e la programmazione si effettuano tramite computer o autonomamente con la possibilità di aggiungere/togliere chiavi, modificare il tempo di funzionamento del relè. Combinando in una linea tramite interfaccia RS-422 (RS-485) in modalità rete fino a 254 controller per il collegamento a un computer di controllo.

Il prezzo medio è di 4.780 rubli.

- grande quantità di memoria;

- supporto per lettori comuni;

- la possibilità di funzionamento autonomo o di rete;

- portare in rete fino a 254 dispositivi;

- controllo 24 ore su 24 di due zone di sicurezza;

- in modalità FreeLogic, controllo tramite eventi che il controllore corregge;

- software semplice;

- prezzo accettabile.

- manca l'alimentatore.

Nozioni di base sul cancello:

Rete Z-5R

Marchio - IronLogic (Russia).

Paese di origine - Russia.

Modello compatto per sistemi CUD stand-alone o collegati in rete, anche in un hotel o in un'azienda.Comanda serrature con azionamenti elettromeccanici ed elettromagnetici. Il tornello richiede due di questi dispositivi o un modello Extended. La capacità di identificare 2024 chiavi, ricorda 2048 eventi. Due ingressi per lettori con supporto del protocollo Dallas TM. La distanza massima della linea di comunicazione è di 1,2 km. Cinque modalità: Free Pass, Normal, Block, Trigger e Accept. La programmazione può essere eseguita tramite PC utilizzando un adattatore

Venduto per 2280 rubli.

- scelta indipendente della serratura;

- installazione semplice;

- facile connessione tramite RS-485;

- la possibilità di ripristinare il database in modalità Accetta;

- prevenzione di collegamenti errati;

- piccole dimensioni;

- piccolo prezzo.

- non identificato.

Discussione video sulle capacità del controller X-5R Net:

ERA-2000 v2

Marchio - "Era delle nuove tecnologie" (Russia).

Paese di origine - Russia.

Modello di rete per installazione in strutture di medie dimensioni, in un hotel o in un piccolo ufficio fino a duemila dipendenti. Il dispositivo si collega facilmente tramite Ethernet alla rete locale esistente presso la struttura. La memoria memorizza informazioni su 60 mila eventi. Serve due punti di accesso TouchMemory o un Wiegand4-64. Gestisce vari dispositivi esecutivi - da serrature e tornelli a gateway e barriere. Le chiavi elettroniche possono essere limitate dal numero di posti nella zona, dal numero di abbonamenti, dall'orario o dall'orario.

La custodia in plastica contiene due schede di cui una dotata di barra remota con terminali per le connessioni per semplificare l'installazione e ridurre il rischio di errore umano. È possibile ripristinare le impostazioni di installazione.

Il prezzo dal produttore è di 12.625 rubli.

- supporto per diversi tipi di chiavi elettroniche;

- salvare in memoria fino a 200 programmi di passaggio;

- disponibilità di software proprietario;

- registrazione dell'accesso attraverso una porta aperta;

- conferma hardware e software del passaggio;

- orologio con tempo reale;

- programmazione offline;

- firmware con modifica remota.

- non rilevata.

tavola di comparazione

| PW-400 v.2 | NC-8000 | Cancello-8000 | Rete Z-5R | ERA-2000 v2 | |

|---|---|---|---|---|---|

| Numero di chiavi elettroniche | 32000 | 8000 | 8167/16334 | 2024 | 2000 |

| Numero di lettori | 2 | 2 | 2 | 2 | 4 |

| Numero di ingressi di allarme | 8 | 0 | 4 | 0 | 2 |

| Dimensioni della memoria degli eventi | 47000 | 16000 | 8192 | 2048 | 60000 |

| Interfaccia PC | USB, Ethernet 100 | Ethernet, RS-485 | ethernet | ethernet | Ethernet (IEEE802.3) |

| Tensione di alimentazione, V | 12 | 12 | 11,4-15 | 9-18 | 12-24 |

| Dimensioni, cm | 12,5x10,0x2,5 | 29,0x23,0x8,5 | 20,0x15,5x4,0 | 6,5x6,5x1,8 | 11,2x12,5x3,3 |

| Peso, g | 1000 | 1400 | 1050 | 80 | 200 |

| Telaio | plastica | plastica | plastica | plastica | plastica |

| Garanzia, mesi | 12 | 12 | 12 | 12 | 60 |

| Posto per la batteria | No | c'è | No | No | No |

Suggerimenti esperti: come installare un sistema di controllo accessi

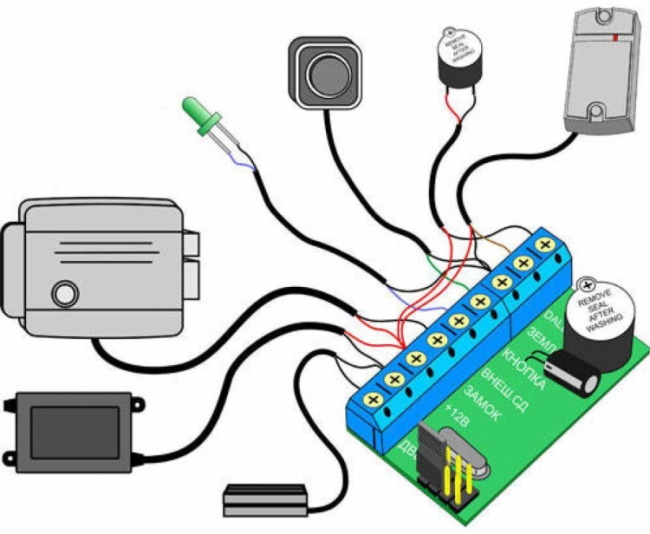

Per assemblare un semplice sistema con le tue mani, avrai bisogno di istruzioni dettagliate per azioni e componenti:

- la serratura, a seconda del design della porta, è normalmente aperta o chiusa;

- chiave o tessera di accesso;

- un lettore adatto a chiave o tessera è la migliore opzione Mifare che può funzionare in modalità sicura;

- controllore di tipo autonomo con un insieme minimo di funzioni;

- pulsante di uscita;

- alimentazione che fornisce corrente sufficiente.

I componenti sono collegati da un cavo, il cui numero di fili è determinato dallo schema di installazione. Di solito viene utilizzato un cavo di segnale a sei o otto conduttori. Quando si installa una serratura su una porta, viene utilizzata una transizione della porta per la protezione meccanica. Il controller e l'alimentatore sono montati all'interno sulla parete in luoghi a basso traffico in una custodia speciale. I terminali sono fissati secondo le istruzioni del colore.

Il programma viene configurato dopo aver collegato tutti gli elementi. Per creare un database è necessario posizionare la tessera accanto al lettore mentre il cicalino suona: i dati verranno registrati automaticamente e le segnalazioni si interromperanno. Attiva altre carte allo stesso modo.

Di conseguenza, il sistema di controllo accessi installato dovrebbe diventare una protezione affidabile per la struttura.

Goditi lo shopping. Prenditi cura di te e dei tuoi cari!

Articoli popolari

-

Top ranking degli scooter migliori ed economici fino a 50 cc nel 2025

Visualizzazioni: 131650 -

Valutazione dei migliori materiali insonorizzanti per un appartamento nel 2025

Visualizzazioni: 127690 -

Valutazione di analoghi economici di farmaci costosi per influenza e raffreddore per il 2025

Visualizzazioni: 124518 -

Le migliori sneakers da uomo del 2025

Visualizzazioni: 124032 -

Le migliori vitamine complesse nel 2025

Visualizzazioni: 121939 -

Top ranking dei migliori smartwatch 2025 - rapporto qualità-prezzo

Visualizzazioni: 114979 -

La migliore vernice per capelli grigi: la migliore valutazione 2025

Visualizzazioni: 113394 -

Classifica delle migliori pitture per legno per interni nel 2025

Visualizzazioni: 110318 -

Valutazione dei migliori mulinelli da spinning nel 2025

Visualizzazioni: 105328 -

Classifica delle migliori bambole del sesso per uomini per il 2025

Visualizzazioni: 104365 -

Classifica delle migliori action cam dalla Cina nel 2025

Visualizzazioni: 102215 -

I preparati di calcio più efficaci per adulti e bambini nel 2025

Visualizzazioni: 102011