Bewertung der besten Zutrittskontroll- und Verwaltungssysteme (ACS) für 2025

Mit der Erweiterung des Spektrums potenzieller Bedrohungen wird der Gewährleistung und Aufrechterhaltung der Sicherheit in Einrichtungen viel Aufmerksamkeit geschenkt – von Bildungseinrichtungen oder Büros bis hin zu großen Geschäftszentren oder Unternehmen. Zusammen mit den üblichen hauptamtlichen Sicherheitsbeauftragten, die diese Funktionen wahrnehmen, werden aktiv technische Mittel und Systeme eingesetzt, die die Leistungsfähigkeit des Sicherheitsdienstes erheblich verbessern.

Jetzt hat der Markt eine große Auswahl solcher Geräte, sowohl russischer als auch ausländischer Produktion. Die Security Technologies Foren, die vor der Corona-Pandemie regelmäßig stattfanden, brachten Vertreter dutzender westlicher Marken und hunderter heimischer Hersteller an einem Ort zusammen. Bei der Vielzahl von Produkten ist die Auswahl des optimalen Geräts ziemlich schwierig. Die Bewertungen im Testbericht helfen Ihnen bei der Navigation durch die Modellpalette.

Empfehlenswerter Artikel über Die besten biometrischen Zutrittskontrollsysteme.

Inhalt

- 1 Was ist das und warum brauchen Sie

- 2 Arbeitsprinzip

- 3 Einsatzbereiche

- 4 Arten

- 5 ACS-Komponenten

- 6 Auswahlkriterien

- 7 Wo könnte ich kaufen

- 8 Die besten Zugangskontroll- und Verwaltungssysteme

- 9 Erfahrene Tipps - So installieren Sie ein Zutrittskontrollsystem

Was ist das und warum brauchen Sie

Zugangskontroll- und Verwaltungssystem (ACS) – ein Satz kompatibler technischer Geräte sowie Hardware und Software, um den Zugang zur Einrichtung sicherzustellen.

Es dient zur Begrenzung und Festlegung des Eingangs (Ausgangs) durch die ausgestatteten Abschnitte des Durchgangs mit der Betriebskontrolle der Mitarbeiter sowie der Zeit ihres Aufenthalts im Sperrbereich.

Es ist ein integraler Bestandteil des gesamten Sicherheitssystems.

Hauptfunktionen

- Autorisierung - Identifikatoren werden vergeben, biometrische Merkmale werden ermittelt; ihre Registrierung mit der Aufgabe von Zeitintervallen und der Zugriffsebene (wann, wo, wer darf).

- Identifikation - Identifikation durch gelesene Identifikatoren oder Zeichen.

- Autorisierung – Überprüfung der Einhaltung der festgelegten Berechtigungen.

- Authentifizierung - Bestimmung der Zuverlässigkeit durch Identifikationsmerkmale.

- Implementierung - Erlaubnis oder Verbot basierend auf den Ergebnissen der Analyse.

- Registrierung - Festsetzung von Aktionen.

- Reaktion - Maßnahmen bei einem unbefugten Zutrittsversuch: Warn- und Alarmsignale, Sperren der Zone etc.

Aufgaben

- Scharf- oder Unscharfschaltung gemäß den geltenden Vorschriften in Notsituationen - Aufzeichnung und Speicherung von Informationen.

- Remote-Online-Steuerung.

- Zugangskontrolle gemäß behördlicher Anordnung.

- Identifizierung und Kontrolle der Bewegung von Mitarbeitern in der Einrichtung, Verhinderung des Wiedereintritts mit denselben Identifikatoren.

- Abrechnung der Arbeitszeit. Festlegen von Uhrzeit und Datum der Ankunft eines Arbeitnehmers an einem bestimmten Ort mit Aufzeichnung der Dauer seines dortigen Aufenthalts.

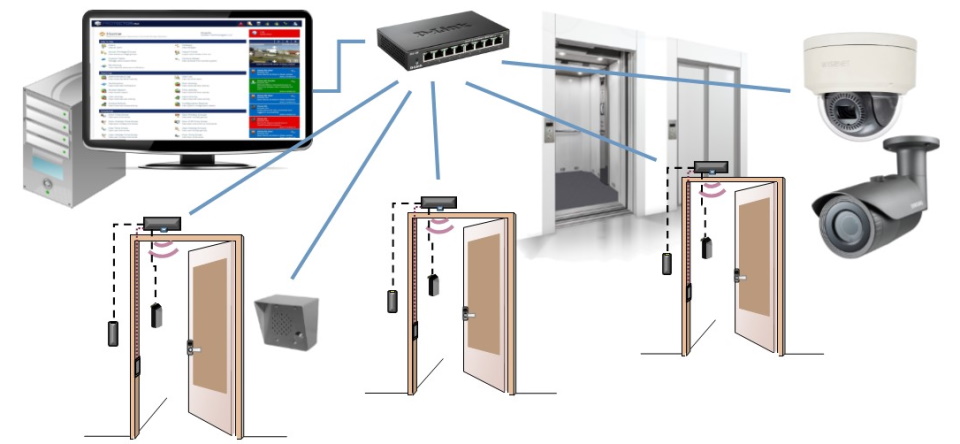

- Integration mit anderen Sicherheitselementen - Sicherheit, Feuer, Videoüberwachung.

Arbeitsprinzip

Basierend auf dem Vergleich verschiedener Identifikationsmerkmale einer Person oder eines Fahrzeugs mit den Parametern im ACS-Speicher. Jeder hat eine persönliche Kennung – einen Code oder ein Passwort. Biometrische Daten können ebenfalls verwendet werden – Gesichtsbild, Fingerabdrücke, Handgeometrie, Signaturdynamik.

Geräte zum Eingeben von Daten oder Lesen von Informationen sind in der Nähe des Eingangs zum geschlossenen Bereich installiert. Dann wird das Material zur Analyse und der entsprechenden Reaktion an die Zutrittskontroller übertragen - um die Tür zu öffnen oder zu blockieren, den Alarm einzuschalten oder die Anwesenheit des Mitarbeiters dort zu registrieren.

Einsatzbereiche

ACS-Installationsorte:

- Regierung;

- Banken und Finanzinstitute;

- Geschäftszentren;

- Unternehmen, Lagerhäuser, geschlossene Gebiete;

- Bildungsinstitutionen;

- Kultur- und Sporteinrichtungen;

- Hotels;

- Wohngebäude, Wohnungen;

- Parkplätze.

Arten

Nach Art der Verwaltung

- Autonom - Durchgang ohne Bedienerkontrolle und Meldung an die zentrale Konsole.

- Zentralisiert – Zugriff wird von der zentralen Konsole zugelassen.

- Universal - die Fähigkeit, bei einer Fehlfunktion von Netzwerkgeräten, einer Kommunikationsunterbrechung oder einem Ausfall der Mittelkonsole in den autonomen Betrieb zu wechseln.

Nach Anzahl der Kontrollpunkte

- Kleine Kapazität - bis zu 64.

- Mittelgroß – bis zu 256.

- Große Kapazität - über 256.

Nach Funktionsklasse

1. Die erste ist die eingeschränkte Funktionalität.

Autonome Systeme mit den einfachsten Funktionen für kleine Objekte, ohne dass gesteuerte Objekte zu einem einzigen Komplex mit zentralisierter Steuerung kombiniert werden müssen. Das komplette Set umfasst ein ausführendes Element, das Lesegerät und den Controller. Ein Beispiel sind Budgetschlösser mit elektronischen Schlüsselträgerlesern oder eingebauten Codewählern. Es ist möglich, Ausgangstaster, Öffnungs-Reedschalter, IR-Sensoren anzuschließen.

2. Die zweite sind erweiterte Funktionen.

Kostengünstige Komplexe, die auf mehreren Controllern basieren, mit einer Erhöhung der Menge der verarbeiteten Informationen und der Anzahl der Benutzer sowie der obligatorischen Verwendung eines Computers zum Programmieren aller Controller, zum Sammeln und Analysieren von Informationen, zum Erstellen von Berichten und Zusammenfassungen und zum effektiven Überwachen der Situation in der Einrichtung.

3. Das dritte sind multifunktionale Systeme.

Die besten mehrstufigen Netzwerkkomplexe für eine große Anzahl von Benutzern mit in lokalen Netzwerken verbundenen Controllern, die von den besten Herstellern angeboten werden. Sie werden verwendet, wenn es notwendig ist, die Durchgangszeit mit komplexen elektronischen Identifikatoren zu kontrollieren.

Je nach Schutzgrad gegen unbefugten Zugriff

- Normal.

- Erhöht.

- Hoch.

ACS-Komponenten

Geräte blockieren

Technische Strukturen für eine physische Barriere gegen unbefugtes Betreten der Anlage.

eines.Drehkreuze – um die Identifizierung jeder Person zu organisieren, die die Einrichtung betritt. Strukturell gibt es:

- Taille;

- vollständige Höhe.

2. Türen - für den Durchgang zu einem Raum oder Gebiet. Ausgestattet mit Aktuatoren:

- elektromagnetische Verriegelungen - Auslösen, wenn Strom angelegt oder entfernt wird;

- elektromechanische Schlösser - die Wirkung des Öffnungsimpulses vor dem Öffnen und Schließen der Tür;

- elektromagnetische Schlösser - öffnen, wenn der Strom ausgeschaltet ist;

- Antriebsmechanismen.

3. Schleusenkabinen - zum Sperren mit zusätzlicher Identitätsbestätigung.

4. Tor - für die Durchfahrt von Standardfahrzeugen.

5. Schranken – für die Durchfahrt von Gesamtfahrzeugen.

6. Poller – aufsteigende Strukturen, um den Zugang zu blockieren.

Identifikatoren

Geräte zum Speichern von Daten, die die Zugriffsrechte des Besitzers bestimmen. Sie unterscheiden sich in der Verwendung der Aufnahmetechnik. Zugriffsmethoden:

- Radio Frequency Identification (RFID) - Schlüsselanhänger oder Plastikkarte;

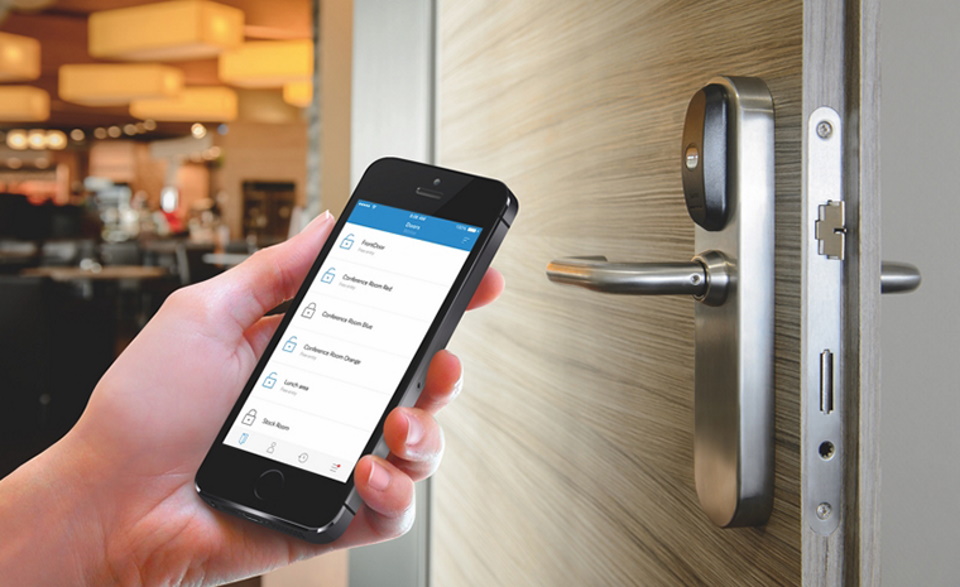

- virtuelle Identifikation - zufällige Codegenerierung durch eine spezielle Anwendung in einem Smartphone;

- per Handynummer;

- passwort - Eingabe eines PIN-Codes auf dem Bedienfeld;

- biometrische Identifizierung - durch einzigartige menschliche Merkmale.

Leser

Identifikationscode-Empfänger zur Übersetzung in den Entscheidungsblock. Arbeiten Sie mit bestimmten Identifikatoren, das Lesen wird durchgeführt:

- für Magnetkarten - von einem Band;

- für Touch-Memory-Tasten - bei Kontakt;

- für Smartcards - vom eingebauten Chip;

- GSM - per Telefonnummer;

- Biometrie - nach den individuellen Merkmalen einer Person, umgewandelt in eine digitale Sequenz;

- PIN-Code - eine Reihe bestimmter Kombinationen;

- kontaktlos - mit RFID-Interaktion über Funkfrequenz.

Controller

Eine elektronische Einheit zum Analysieren der empfangenen Daten und Generieren eines Befehls für die Aktion von Aktuatoren. Je nach Managementmethode gibt es Sorten:

- autonom - arbeiten unabhängig und sind nicht in einem einzigen System enthalten;

- Netzwerk - Betrieb in Verbindung mit denselben Modellen unter einer einzigen Steuerung.

Software

Stellt die Entwicklung von Steueralgorithmen für alle ACS-Komponenten bereit. Installiert auf einem Computer oder einem separaten Server der zentralen Konsole, je nach Kapazität des Pakets.

Zusatzausrüstung

Bei Bedarf werden zusätzlich ein Sicherheitssystem mit Videoüberwachung, Feuermelder, Türöffnungssensoren, Aufzüge, Alkoholtester, unterbrechungsfreie Stromversorgungen etc. angeschlossen.

Auswahlkriterien

Jedes System ist unter Berücksichtigung der folgenden Faktoren konzipiert:

- Aufgaben, die ACS zugewiesen sind - zukünftige Parameter werden durch ihre Anzahl und Merkmale beeinflusst.

- Die Notwendigkeit zusätzlicher Funktionen und Schnittstellen mit anderen Mitteln - der Anschluss von Videoüberwachungskameras, biometrischen Sensoren, Drehkreuzen, Lesegeräten, Identifikatoren.

- Art des Zugangskontrollsystems entsprechend der Größe des Objekts - in einem kleinen Geschäft reicht eine autonome Ausrüstung aus, und bei der Wartung eines Geschäftszentrums oder eines Unternehmens muss ein mehrstufiger Netzwerkkomplex bereitgestellt werden.

Experten raten - worauf zu achten ist, um Fehler bei der Auswahl zu vermeiden:

- vor der Implementierung von ACS die Einrichtung vollständig untersuchen, um die optimale Position der Kontrollpunkte zu bestimmen, an denen der Durchgang frei ist, ohne dass Warteschlangen entstehen;

- Klärung einer möglichen Integration mit anderen Sicherheitselementen;

- die Gestaltung von Geräten bestimmen, um die Sicherheit vor äußeren und klimatischen Einflüssen zu gewährleisten;

- Berechnen Sie die Minimierung der Auswirkungen elektromagnetischer Strahlung von in unmittelbarer Nähe verlaufenden Stromkabeln auf die Stabilität der Kommunikation im ACS.

- Leistungsfähigkeit und Kompatibilität der Software mit der erforderlichen Mitarbeiterzahl prüfen;

- für Situationen mit Reglerüberhitzung bei großem Durchfluss sorgen;

- eine Notstromversorgung installieren;

- Bestellen Sie eine Reihe von Ausweisen in Übereinstimmung mit dem installierten Zutrittskontrollsystem und berücksichtigen Sie dabei mögliche Beschädigungen und Verluste.

Wo könnte ich kaufen

Viele ausländische und russische Hersteller konkurrieren auf dem Markt hart miteinander. Führend bei Anbietern einer vollständigen Palette von Geräten für die Installation von ACS.

Ausschlaggebend sind der Preis und die Qualität von Software und Steuerungen.

Laut Yandex-Suchanfragen umfasst die Liste der beliebtesten Hersteller:

- Russische Marken - PERСo, Parsec, RusGuard, IronLogic, Era of New Technologies, ProxWave;

- ausländische Unternehmen - Hid Global, ZKTeco, Suprema, NedAp, Hikvision.

Auf der Seite im Online-Shop können Sie neue Artikel und beliebte Modelle online bestellen. Beschreibung, Spezifikationen, Funktionen, Fotos, Anschlussanleitungen sind dort verfügbar.

Die ACS-Installation wird von spezialisierten Unternehmen durchgeführt, die in der Lage sind, einen vollständigen Zyklus vom Entwurf bis zur Lieferung der gesamten Architektur in der Anlage zu implementieren. Gleichzeitig geben Experten nützliche Ratschläge und Empfehlungen - was sind die Zugangskontrollsysteme, welche Geräte des Unternehmens sind besser zu wählen, wie wählt man, welche Komponente ist besser zu kaufen, wie viel es kostet.

Die besten Zugangskontroll- und Verwaltungssysteme

Die Bewertung hochwertiger ACS-Komponenten basiert auf Bewertungen auf den Seiten der Hersteller. Die Beliebtheit von Modellen wurde laut Käufern durch Zuverlässigkeit, einfache Installation und Wartung, Haltbarkeit, Verarbeitung und Preis bestimmt.

Die Bewertung präsentiert Ranglisten unter den besten Standalone- und Netzwerk-Controllern.

TOP 4 der besten eigenständigen Zutrittskontroll-Controller

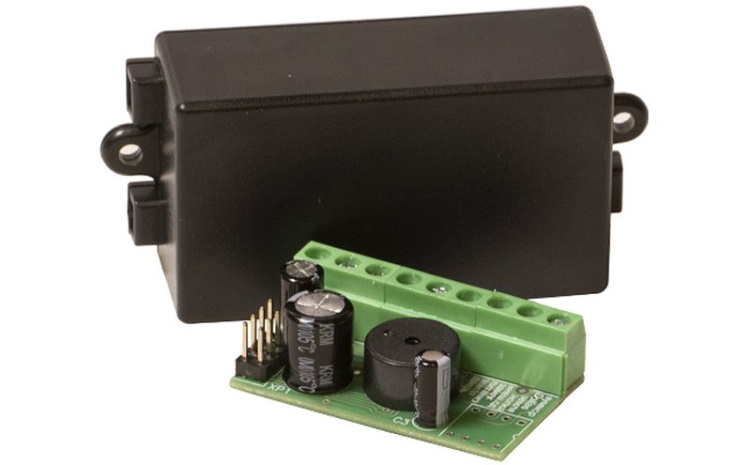

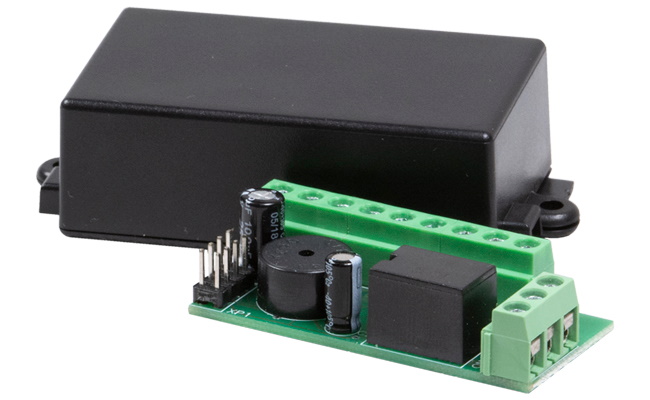

AT-K1000 UR-Box

Marke - AccordTec (Russland).

Herkunftsland - Russland.

Eine kompakte russische Entwicklung zur Steuerung von 12/24-V-Elektroantrieben und zur Zugangskontrolle an einem Durchgangspunkt zu Industrie- oder Verwaltungsgebäuden, Gebäudeeingängen. Kann separat oder innerhalb von Stellantrieben installiert werden. Hergestellt auf einer Platte in einem kompakten Kunststoffgehäuse. Installierte informative Anzeige und Türpositionssensor.

Mit dem Lesegerät bietet iButton neun Betriebsmodi. Der eingestellte Modus wird im Speicher gespeichert und wechselt automatisch, wenn das Gerät aus- und wieder eingeschaltet wird. Bietet bei berührungslosen Kartenlesern, die Wiegand-Protokolle unterstützen, vier Modi. Das Kit enthält einen Jumper zum Programmieren des Geräts.

Der Durchschnittspreis beträgt 960 Rubel.

- Unterstützung für iButton- und Wiegand26-Schnittstellen;

- die Art des Schlosses wird unabhängig gewählt;

- Öffnen des Schlosses bis zu 255 Sekunden;

- Vermeidung von fehlerhafter Inklusion;

- Identifikation 1320 Schlüssel;

- Indikation;

- kleine Größen.

- eindeutig ausgedrückt wurden nicht identifiziert.

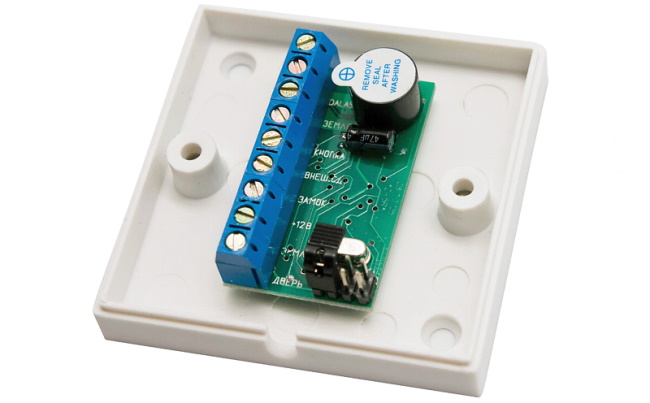

Smartec ST-SC010

Marke - Smartec (Russland).

Herkunftsland - Russland.

Ein autonomes Modell der heimischen Produktion zum Erstellen eines unabhängigen Zugangskontrollsystems an entfernten Standorten, ohne dass zusätzliche Kommunikationskanäle mit der zentralen Konsole organisiert werden müssen. Es wird zusammen mit einem externen Lesegerät verwendet. Die Sicherheit wird erhöht, indem das Gerät innerhalb des geschützten Objekts montiert wird. Die Programmierung erfolgt über eine Masterkarte oder eine Infrarot-Fernbedienung. Sie können eine Karte oder eine ganze Gruppe löschen / hinzufügen, inkl. bei Verlust. Leser mit Wiegand26/34 und Tastatur werden unterstützt.

Verkauft zu einem Preis von 1365 Rubel.

- Identifizierung von bis zu 500 Benutzern;

- programmierbare Relaisbetriebszeit;

- im Impuls- oder Triggermodus arbeiten;

- die Möglichkeit der Gruppenregistrierung;

- Zugriffssperre;

- mit der Funktion zum Kopieren von Schlüsseln zur Übertragung auf einen anderen Controller;

- eingebauter Audioalarm;

- LED-Anzeige.

- nicht erkannt.

Alice K-1-Relais

Marke - "Alice" (Russland).

Herkunftsland - Russland.

Universelle russische Entwicklung zur Steuerung von Zugangsaktoren. Sowohl separat als auch im Schloss installiert. Sie können den Speicherchip neu anordnen. Ausgelegt für 1216 Tasten. Es wird normalerweise für den Zugang zu Büro-, Industrie- oder Lagerräumen sowie für Eingänge zu Wohngebäuden verwendet.

Kann für 580 Rubel gefunden werden.

- Kompaktheit;

- unabhängige Auswahl des Schlosses;

- Schaltzeit des Elektroantriebs mit Leistung bis zu 255 Sekunden;

- Audio- und Lichtanzeige;

- Vermeidung von fehlerhafter Inklusion;

- niedriger Preis.

- nicht erkannt.

Z-5R (mod. Relais Wiegand)

Marke - IronLogic (Russland).

Herkunftsland - Russland.

Miniaturmodell mit Leistungsrelaisausgang zur Steuerung von Schloss, Öffnungstaster, Kartenleser oder Schütz, externe Steuerung von Summer oder Leser-LED, Türpositionssensor. Geeignet für den Einbau im Schloss oder separat.

Betriebsarten:

- Normal - die Verwendung von normalen oder blockierenden Schlüsseln;

- Sperrung - Verwendung von Sperrschlüsseln;

- Relais - funktioniert, wenn sich der Schlüssel in der Lesezone befindet, schaltet sich bei Abwesenheit aus;

- Akzeptieren – Eingeben aller Schlüssel in den Speicher und Bilden einer Datenbank;

- Auslöser - Schalten Sie die Sperre ein / aus, indem Sie die Taste berühren.

Die Preisspanne reicht von 767 bis 860 Rubel.

- selbstständige Schlosswahl;

- einfacher Einbau und Anschluss;

- Programmieren über einen Computer;

- Vermeidung von fehlerhafter Inklusion;

- Kompaktheit;

- Exzellenter Wert für Geld.

- nicht identifiziert.

Videoüberprüfung des Controllers:

Vergleichstabelle

| AT-K1000 UR-Box | Smartec ST-SC010 | Alice K-1-Relais | Z-5R (mod. Relais Wiegand) | |

|---|---|---|---|---|

| Anzahl Schlüssel | 1320 | 500 | 1216 | 1364 |

| Schnittstelle mit Lesegerät | iButton, Wiegand 26 | Wiegant 26, 34 | iButtonTM, Wiegand 26, 34, 37, 40, 42 | DallasTM (iButton), Wiegand 26, 34, 37, 40, 42 |

| Öffnungszeiten | 0-255 | 1-99 | 1-255 | 0-220 |

| Versorgungsspannung V | 12 | 12 | 10-14 | 9-24 |

| Schaltstrom, A | 4 | 2 | 4.5 | 3 |

| Abmessungen, cm | 6,5 x 3,8 x 2,2 | 6,5 x 5,4 x 1,9 | 5,5 x 2,55 x 1,6 | 6,5 x 6,5 x 2,0 |

| Gewicht, gr | 16 | 40 | 20 | 53 |

| Garantie, Monate | 12 | 12 | 12 | 12 |

TOP 5 der besten Netzwerkcontroller ACS

PW-400 v.2

Marke - ProxWay (Russland).

Herkunftsland - Russland.

Ein universelles Modell zur Steuerung und Verwaltung des Zugangs zu Industrie- und Wohngebäuden unter Berücksichtigung von Ereignissen und Durchgangszeiten. Es wird als Element des allgemeinen Zugangskontrollsystems eines kleinen Büros oder eines Kontrollpunkts eines großen Unternehmens verwendet.Ermöglicht die Organisation eines Durchgangs zu einem Objekt mit Ein-/Ausgangskontrolle oder zu zwei verschiedenen Objekten sowie einen Einbruchalarm.

Fähigkeit, bis zu 32.000 Schlüssel zu identifizieren. Der Speicher speichert bis zu 47.000 Ereignisse, 250 Zeitzonen und Wochenpläne. Es wird in Form einer Platine ohne Gehäuse für eingebettete Geräte beim Betrieb bei niedrigen Temperaturen bis zu -40⁰С hergestellt.

Der Hersteller bietet für 13.700 Rubel an.

- großer nichtflüchtiger Speicher;

- zwei Wiegand-Ports;

- mit der "Anti-Double"-Funktion;

- Türkontakteingang;

- einfache Wartung;

- Echtzeituhr.

- nicht erkannt.

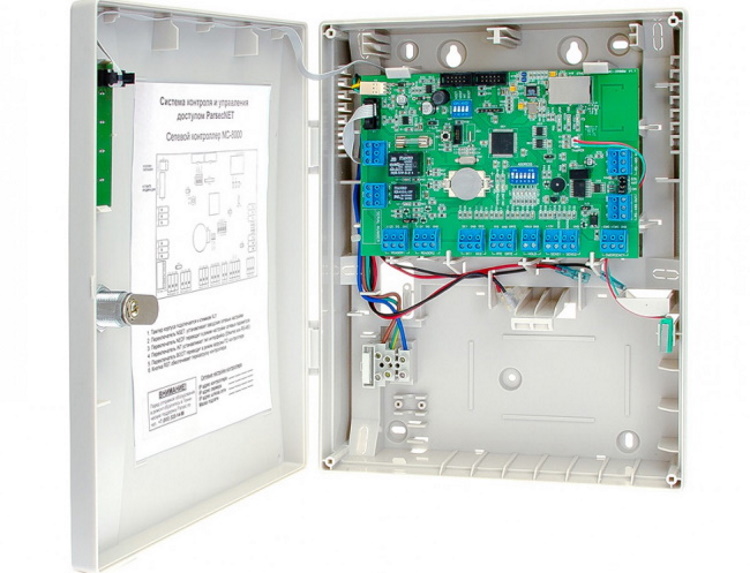

NC-8000

Marke - Parsec (Russland).

Herkunftsland - Russland.

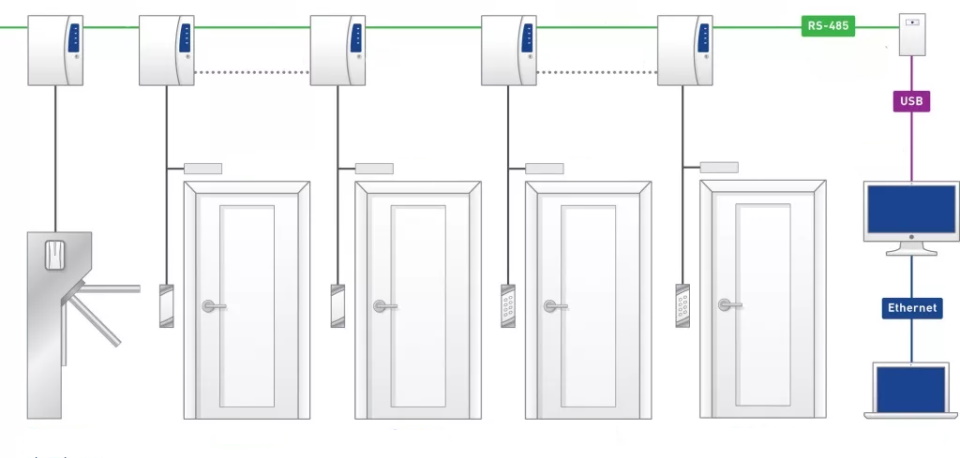

Das Grundmodell für den Einsatz in ParsecNET bei der Ausstattung eines Access Points und einer zugehörigen Guard-Signalisierung. Steuert alle ausführenden Geräte zur Durchgangsbeschränkung (Drehkreuz, Schloss) und den Alarmbetrieb.

Die Datenbank speichert Informationen über achttausend Schlüssel. Der Speicher enthält 16.000 Ereignisse, Zeitprofile (64) und Feiertage (32). Kommunikation mit einem Computer über Ethernet- oder Rs-485-Kanäle.

Der Betrieb des Geräts, der Elektroschlösser und anderer Geräte erfolgt über eine eingebaute Stromquelle. Es wird in einem robusten Kunststoffgehäuse mit Platz für eine Backup-Batterie geliefert.

Im Angebot für 22.250 Rubel.

- große Menge an Speicher;

- ein Signal zu geben, wenn keine Bewegung in der Einrichtung vorhanden ist, wenn dort Personen anwesend sind;

- Funktion einer offenen Tür bis zum Ausgang des Benutzers mit den Privilegien "Eigentümer";

- Zählen der Anzahl der Personen in der Einrichtung;

- Vergabe von Kennungen mit zeitlicher Begrenzung;

- Einstellen der Anzahl der erlaubten Zugriffe;

- Wiederherstellung bei Stromausfall;

- Terminplanung;

- Zugang mit zwei Karten.

- ausdrücklich fehlt.

Videoanleitung zum Anschluss des NC-8000 an die RS-485-Leitung:

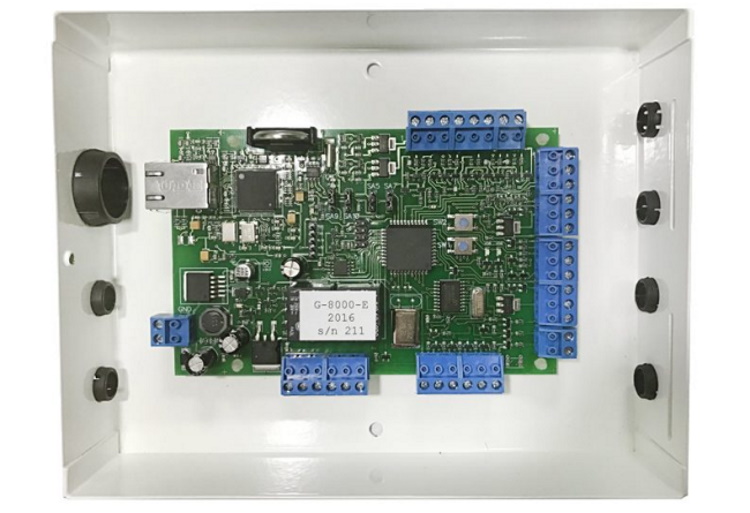

Gate-8000

Marke - Tor (Russland).

Herkunftsland - Russland.

Universelles Basismodell für den Einsatz als Hauptelement des Gate CUD-Systems bei der Zugangskontrolle zu Industrie- oder Wohngebäuden sowie zur Abrechnung der Uhrzeit von Ereignissen und des Durchgangs zum Büro. Es wird bei der Ausstattung von Zugangspunkten verwendet - einer doppelseitig oder zwei einseitig. Unterstützt werden alle gängigen Lesegeräte mit der Ansteuerung verschiedener Aktoren. Zusätzliche Eingänge ermöglichen den Anschluss von Brand- und Sicherheitssensoren.

Der nichtflüchtige Speicher kann 16.000 Schlüssel, 8.000 Ereignisse und 7 Zeitpläne speichern. Die primäre Einstellung und Programmierung erfolgt über einen Computer oder autonom mit der Möglichkeit, Schlüssel hinzuzufügen / zu entfernen und die Betriebszeit des Relais zu ändern. Zusammenfassen zu einer Linie über RS-422 (RS-485) Schnittstelle im Netzwerkbetrieb von bis zu 254 Reglern zum Anschluss an einen Steuerrechner.

Der Durchschnittspreis beträgt 4.780 Rubel.

- große Menge an Speicher;

- Unterstützung für gemeinsame Leser;

- die Möglichkeit des autonomen oder Netzwerkbetriebs;

- Einbringen von bis zu 254 Geräten in das Netzwerk;

- Rund-um-die-Uhr-Kontrolle von zwei Sicherheitszonen;

- im FreeLogic-Modus Steuerung durch Ereignisse, die der Controller behebt;

- einfache Software;

- akzeptabler Preis.

- Stromversorgung fehlt.

Gate-Grundlagen:

Z-5R Netz

Marke - IronLogic (Russland).

Herkunftsland - Russland.

Kompaktes Modell für eigenständige oder vernetzte CUD-Systeme, auch in einem Hotel oder Unternehmen.Steuert Schlösser mit elektromechanischen und elektromagnetischen Antrieben. Das Drehkreuz benötigt zwei dieser Geräte oder ein erweitertes Modell. Die Fähigkeit, 2024 Schlüssel zu identifizieren, erinnert sich an 2048 Ereignisse. Zwei Eingänge für Lesegeräte mit Unterstützung des Dallas TM -Protokolls. Die maximale Entfernung der Kommunikationsleitung beträgt 1,2 km. Fünf Modi – Free Pass, Normal, Block, Trigger und Accept. Die Programmierung kann mit einem Adapter über einen PC erfolgen

Verkauft für 2280 Rubel.

- selbstständige Schlosswahl;

- einfache Installation;

- einfache Verbindung über RS-485;

- die Möglichkeit, die Datenbank im Accept-Modus wiederherzustellen;

- Verhinderung eines falschen Anschlusses;

- kleine Größen;

- kleiner Preis.

- nicht identifiziert.

Videodiskussion der Fähigkeiten des X-5R Net Controllers:

ERA-2000 v2

Marke - "Ära der neuen Technologien" (Russland).

Herkunftsland - Russland.

Netzwerkmodell zur Installation in mittelgroßen Einrichtungen, in einem Hotel oder kleinen Büro mit bis zu zweitausend Mitarbeitern. Das Gerät wird einfach per Ethernet an das vorhandene lokale Netzwerk der Einrichtung angeschlossen. Der Speicher speichert Informationen über 60.000 Ereignisse. Versorgt zwei TouchMemory Access Points oder einen Wiegand4-64. Verwaltet verschiedene Executive-Geräte - von Schlössern und Drehkreuzen bis hin zu Toren und Schranken. Elektronische Schlüssel können durch die Anzahl der Sitzplätze in der Zone, die Anzahl der Ausweise, die Zeit oder den Zeitplan begrenzt werden.

Das Kunststoffgehäuse enthält zwei Platinen, von denen eine eine Remote-Leiste mit Anschlüssen für Anschlüsse hat, um die Installation zu vereinfachen und das Risiko menschlicher Fehler zu verringern. Ein Zurücksetzen auf die Installationseinstellungen ist möglich.

Der Preis des Herstellers beträgt 12.625 Rubel.

- Unterstützung für verschiedene Arten von elektronischen Schlüsseln;

- Speichern von bis zu 200 Fahrplänen im Speicher;

- Verfügbarkeit von proprietärer Software;

- Registrierung des Zugangs durch eine offene Tür;

- Hardware- und Softwarebestätigung der Passage;

- Uhr mit Echtzeit;

- Offline-Programmierung;

- Firmware mit Fernänderung.

- nicht erkannt.

Vergleichstabelle

| PW-400 v.2 | NC-8000 | Gate-8000 | Z-5R Netz | ERA-2000 v2 | |

|---|---|---|---|---|---|

| Anzahl der elektronischen Schlüssel | 32000 | 8000 | 8167/16334 | 2024 | 2000 |

| Anzahl der Leser | 2 | 2 | 2 | 2 | 4 |

| Anzahl der Alarmeingänge | 8 | 0 | 4 | 0 | 2 |

| Kapazität des Ereignisspeichers | 47000 | 16000 | 8192 | 2048 | 60000 |

| PC-Schnittstelle | USB, Ethernet 100 | Ethernet, RS-485 | Ethernet | Ethernet | Ethernet (IEEE802.3) |

| Versorgungsspannung V | 12 | 12 | 11,4-15 | 9-18 | 12-24 |

| Abmessungen, cm | 12,5 x 10,0 x 2,5 | 29,0 x 23,0 x 8,5 | 20,0 x 15,5 x 4,0 | 6,5x6,5x1,8 | 11,2 x 12,5 x 3,3 |

| Gewicht, gr | 1000 | 1400 | 1050 | 80 | 200 |

| Rahmen | Plastik | Plastik | Plastik | Plastik | Plastik |

| Garantie, Monate | 12 | 12 | 12 | 12 | 60 |

| Platz für Batterie | Nein | Es gibt | Nein | Nein | Nein |

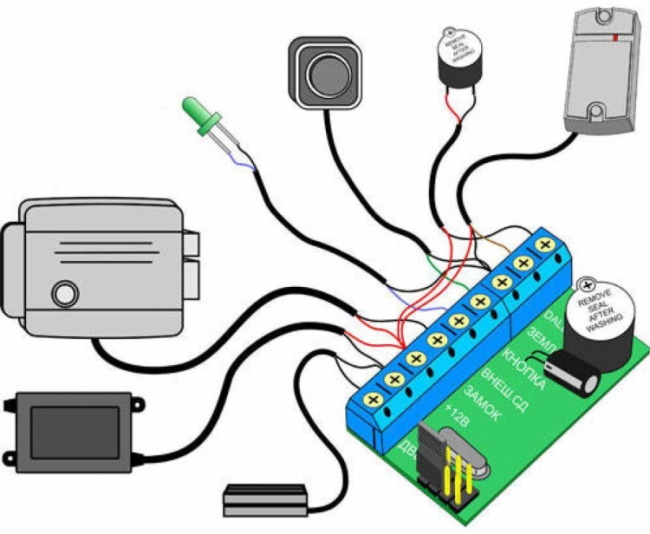

Erfahrene Tipps - So installieren Sie ein Zutrittskontrollsystem

Um ein einfaches System mit Ihren eigenen Händen zusammenzubauen, benötigen Sie Schritt-für-Schritt-Anleitungen für Aktionen und Komponenten:

- das Schloss ist je nach Ausführung der Tür normalerweise offen oder geschlossen;

- Schlüssel oder Zugangskarte;

- ein für einen Schlüssel oder eine Karte geeignetes Lesegerät ist die beste Mifare-Option, die in einem sicheren Modus arbeiten kann;

- autonomer Controller mit einem Mindestsatz an Funktionen;

- Exit-Taste;

- Netzteil, das ausreichend Strom liefert.

Die Komponenten werden durch ein Kabel verbunden, dessen Adernzahl durch das Installationsschema bestimmt wird. Üblicherweise wird ein sechs- oder achtadriges Signalkabel verwendet. Beim Einbau eines Schlosses an einer Tür dient ein Türübergang als mechanischer Schutz. Controller und Netzteil werden in einem Sonderfall im Innenbereich an wenig frequentierten Stellen an der Wand montiert. Die Klemmen werden gemäß Farbanleitung befestigt.

Nach dem Verbinden aller Elemente ist das Programm konfiguriert. Um eine Datenbank zu erstellen, müssen Sie die Karte neben das Lesegerät legen, während der Summer ertönt - die Daten werden automatisch aufgezeichnet und die Signale werden beendet. Aktiviere andere Karten auf die gleiche Weise.

Dadurch soll das installierte Zutrittskontrollsystem zu einem zuverlässigen Schutz für die Anlage werden.

Genießen Sie das Einkaufen. Passen Sie auf sich und Ihre Lieben auf!

populäre Artikel

-

Top-Ranking der besten und günstigsten Scooter bis 50cc im Jahr 2025

Aufrufe: 131650 -

Bewertung der besten Schallschutzmaterialien für eine Wohnung im Jahr 2025

Aufrufe: 127690 -

Bewertung billiger Analoga teurer Medikamente gegen Grippe und Erkältungen für 2025

Aufrufe: 124518 -

Die besten Herren-Sneaker im Jahr 2025

Aufrufe: 124032 -

Die besten komplexen Vitamine im Jahr 2025

Aufrufe: 121939 -

Top-Ranking der besten Smartwatches 2025 – Preis-Leistungs-Verhältnis

Aufrufe: 114979 -

Die beste Farbe für graue Haare - Top-Bewertung 2025

Aufrufe: 113394 -

Ranking der besten Holzfarben für den Innenausbau 2025

Aufrufe: 110318 -

Bewertung der besten Spinnrollen im Jahr 2025

Aufrufe: 105328 -

Ranking der besten Sexpuppen für Männer für 2025

Aufrufe: 104365 -

Ranking der besten Actioncams aus China im Jahr 2025

Aufrufe: 102215 -

Die wirksamsten Calciumpräparate für Erwachsene und Kinder im Jahr 2025

Aufrufe: 102011